Zombie Crapware Windowsプラットフォームバイナリテーブルの仕組み

当時はほとんど気づいていなかった人たちがいましたが、マイクロソフトはWindows 8に新しい機能を追加しました。メーカーがUEFIファームウェアにクラップウェアを感染させることを可能にします。クリーンインストールを実行した後も、Windowsはこの迷惑ソフトウェアのインストールと復活を続けます。.

この機能はWindows 10にも引き続き存在しており、マイクロソフトがPC製造業者にそれほど大きな力を与える理由は絶対に不可解です。 MicrosoftストアからPCを購入することの重要性を浮き彫りにしています。クリーンインストールを実行しても、プレインストールされているすべてのブロートウェアを駆除できない場合があります。.

WPBT 101

Windows 8以降、PC製造元はPCのUEFIファームウェアにプログラム(基本的にWindowsの.exeファイル)を埋め込むことができます。これは、UEFIファームウェアの「Windowsプラットフォームバイナリテーブル」(WPBT)セクションに格納されています。 Windowsは起動するたびに、このプログラムのUEFIファームウェアを調べ、それをファームウェアからオペレーティングシステムのドライブにコピーして実行します。 Windows自体がこれを防ぐ方法を提供することはありません。製造元のUEFIファームウェアによって提供されている場合、Windowsは問題なくそれを実行します。.

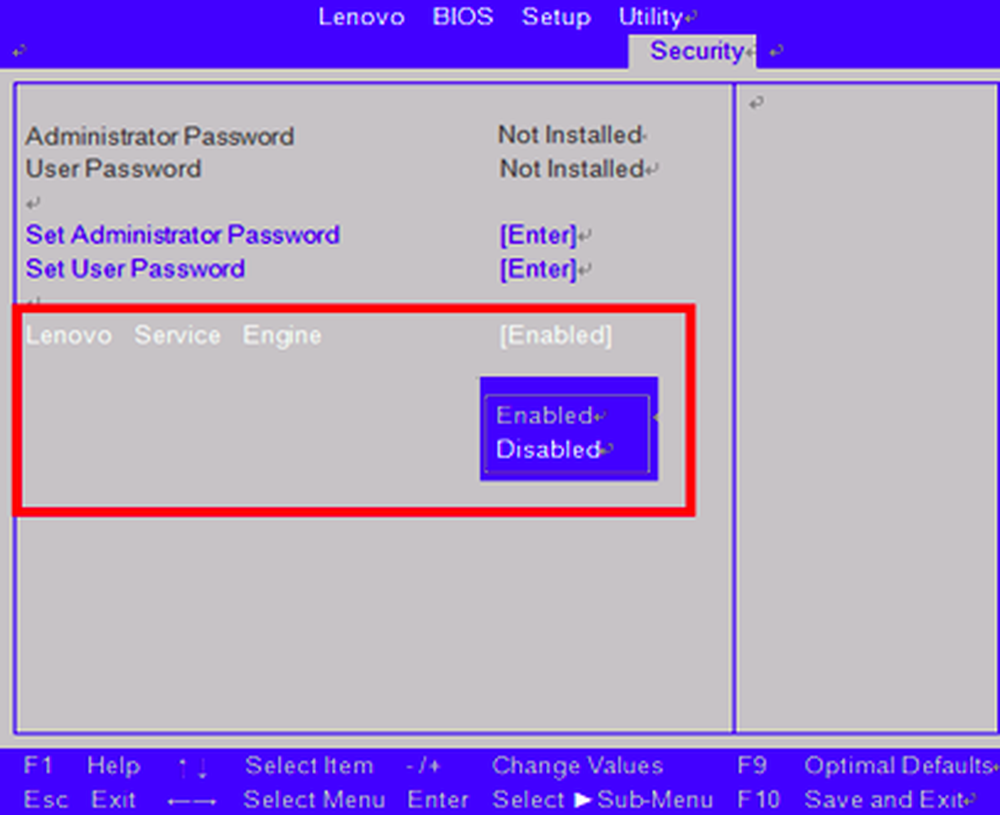

レノボのLSEとそのセキュリティホール

それが世間の注目を集めた事例に注目せずにこの疑わしい機能について書くことは不可能です。 Lenovoは、「Lenovo Service Engine」(LSE)と呼ばれる機能を有効にしたさまざまなPCを出荷しました。 Lenovoが主張しているのは、影響を受けるPCの完全なリストです。.

プログラムがWindows 8によって自動的に実行されると、Lenovo Service EngineはOneKey Optimizerと呼ばれるプログラムをダウンロードし、一定量のデータをLenovoに報告します。 Lenovoはインターネットからソフトウェアをダウンロードおよびアップデートするように設計されたシステムサービスをセットアップし、それらを削除することを不可能にします - それらはWindowsのクリーンインストールの後でさえ自動的に戻ってくるでしょう.

Lenovoはさらにこの陰影のある手法をWindows 7に拡張しました。UEFIファームウェアはC:\ Windows \ system32 \ autochk.exeファイルをチェックし、それをLenovo独自のバージョンで上書きします。このプログラムは起動時に実行され、Windows上のファイルシステムをチェックします。このトリックにより、LenovoはWindows 7上でもこの厄介な作業を行うことができます。それは単にWPBTが必要でさえないことを示すために行く - PCメーカーはちょうど彼らのファームウェアにWindowsシステムファイルを上書きさせることができる.

MicrosoftとLenovoはこれを悪用した重大なセキュリティ上の脆弱性を発見したため、Lenovoはありがたいことにこの厄介なゴミの入ったPCの出荷を中止しました。 Lenovoは、ノートPCからLSEを削除するアップデートと、デスクトップPCからLSEを削除するアップデートを提供しています。ただし、これらは自動的にダウンロードおよびインストールされるわけではないため、多くの(おそらく最も影響を受ける)Lenovo PCでは、このジャンクがUEFIファームウェアにインストールされたままになります。.

これは、PCをSuperfishに感染させたPC製造元からのもう1つの厄介なセキュリティ問題です。他のPC製造元が一部のPCで同様にWPBTを悪用しているかどうかは不明です。.

マイクロソフトはこれについて何を言っていますか?

Lenovoが指摘するように:

マイクロソフトは最近、この機能を最適に実装する方法に関する最新のセキュリティガイドラインをリリースしました。 LenovoのLSEの使用はこれらのガイドラインと一致していないため、Lenovoはこのユーティリティによるデスクトップモデルの出荷を中止し、このユーティリティを有効にしているお客様はデスクトップからLSEファイルを削除する「クリーンアップ」ユーティリティを実行することをお勧めします。

つまり、WPBTを使用してインターネットからジャンクウェアをダウンロードするLenovo LSE機能は、Microsoft独自のWPBT機能の設計およびガイドラインに基づいて許可されていました。ガイドラインは今や洗練されたばかりです.

マイクロソフトはこれについて多くの情報を提供していません。マイクロソフトのWebサイトには、この機能に関する情報が記載された単一の.docxファイル(Webページでもない)があります。あなたはその文書を読むことによってあなたがそれについてやりたいことすべてを学ぶことができます。例として持続的な盗難防止ソフトウェアを使用して、この機能を含めるためのMicrosoftの理論的根拠を説明します。

「WPBTの主な目的は、オペレーティングシステムが変更された場合や「クリーンな」構成に再インストールされた場合でも、重要なソフトウェアを維持できるようにすることです。 WPBTのユースケースの1つは、デバイスが盗難され、フォーマットされ、そして再インストールされた場合に備えて、盗難防止ソフトウェアを有効にすることです。このシナリオでは、WPBT機能により、盗難防止ソフトウェアがオペレーティングシステムに再インストールして、意図したとおりに機能し続けることができます。」

この機能の防御は、Lenovoが他の目的に使用した後で初めて文書に追加されました.

あなたのPCはWPBTソフトウェアを含んでいますか?

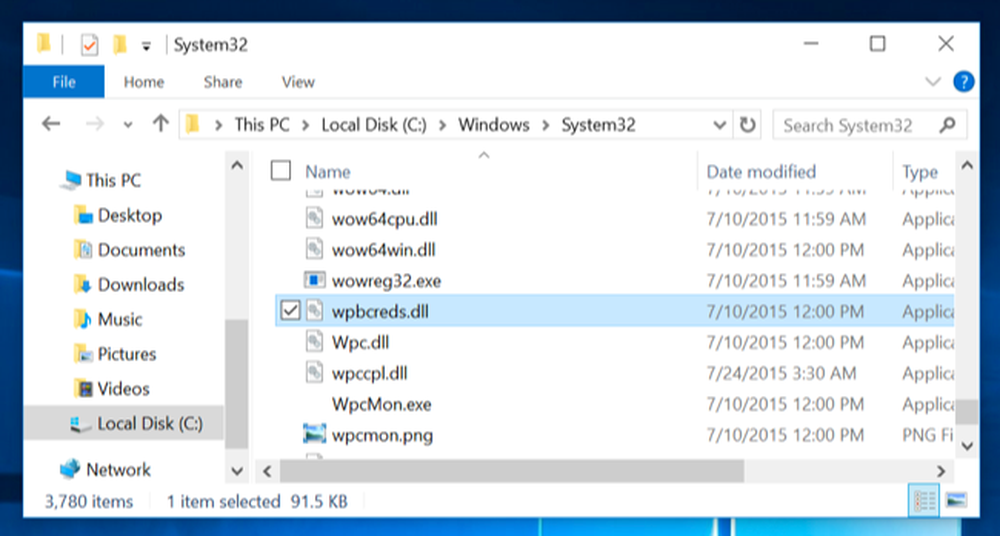

WPBTを使用しているPCでは、WindowsはUEFIファームウェアのテーブルからバイナリデータを読み取り、起動時にwpbbin.exeという名前のファイルにコピーします。.

製造元がWPBTにソフトウェアを組み込んでいるかどうかを確認するには、自分のPCを確認してください。調べるには、C:\ Windows \ system32ディレクトリを開き、次のファイルを探します。 wpbbin.exe. WindowsがUEFIファームウェアからコピーした場合にのみ、C:\ Windows \ system32 \ wpbbin.exeファイルが存在します。それが存在しない場合、あなたのPCメーカーは自動的にあなたのPC上でソフトウェアを実行するためにWPBTを使用していません。.

WPBTやその他のジャンクウェアを回避する

Microsoftは、Lenovoの無責任なセキュリティ障害をきっかけに、この機能についてさらにいくつかのルールを設定しました。しかし、この機能がそもそも存在するのは戸惑い、特にマイクロソフトは、明確なセキュリティ要件やその使用に関するガイドラインがなくてもPCメーカーに提供するのは戸惑います。.

改訂されたガイドラインは、ユーザーが望まない場合にユーザーが実際にこの機能を無効にできるようにするようOEMに指示していますが、Microsoftのガイドラインは過去にPCメーカーがWindowsセキュリティを悪用することを阻止していません。 Windows Updateが無効になっているサムスンの出荷PCを目にするのは、Windows Updateに適切なドライバが追加されていることを確認するためにマイクロソフトと協力するよりも簡単だったためです。.

これは、PCメーカーがWindowsセキュリティを真剣に考えていないもう1つの例です。新しいWindows PCの購入を検討している場合は、Microsoft Storeから購入することをお勧めします。Microsoftは実際にこれらのPCに関心があり、LenovoのSuperfish、SamsungのDisable_WindowsUpdate.exe、LenovoのLSE機能などの有害なソフトウェアがないことを確認します。そして典型的なPCに付属するかもしれない他のすべてのがらくた.

過去にこれを書いたとき、多くの読者はこれを必要としないと答えました。なぜなら、あなたはいつもWindowsのクリーンインストールを実行して、どんなブルートウェアも取り除くことができるからです。まあ、どうやらそれは本当ではない - 膨大なソフトウェアフリーのWindows PCを手に入れる唯一の確実な方法はMicrosoftストアからのものです。そうではありませんが、それは.

WPBTに関して特に厄介なことは、セキュリティの脆弱性とジャンクウェアをWindowsのクリーンインストールに焼き付けるためにLenovoがそれを使用することに完全に失敗したことだけではありません。特に心配なのは、マイクロソフトがPCメーカーにこのような機能を最初から提供していることです - 特に適切な制限やガイダンスがない場合.

この機能がより広い技術の世界で注目されるようになるまでにも数年かかりましたが、それは厄介なセキュリティの脆弱性が原因でのみ起こりました。 PCメーカーが悪用される可能性があるその他の厄介な機能がWindowsに焼き付けられていることを誰が知っているか。 PCメーカーはWindowsの評判を悪くしているため、Microsoftはそれらを管理下に置く必要がある.

Image Credit:FlickrのCory M. Grenier氏