ツールをまとめて使用する

SysInternalsシリーズの最後は終わりです。最初の9つのレッスンではカバーしなかった小さなユーティリティについて説明して、すべてをまとめます。このキットには間違いなくたくさんのツールがあります.

学校のナビゲーション- SysInternalsツールとは何ですか??

- プロセスエクスプローラについて

- Process Explorerを使用したトラブルシューティングと診断

- プロセスモニタについて

- Process Monitorを使用したトラブルシューティングとレジストリハッキングの発見

- 自動実行を使用して起動プロセスとマルウェアを処理する

- BgInfoを使ってデスクトップにシステム情報を表示する

- PsToolsを使用してコマンドラインから他のPCを制御する

- ファイル、フォルダ、ドライブの分析と管理

- ツールをまとめて使用する

Process Explorerを使用してシステム上の手に負えないプロセスをトラブルシューティングする方法と、Process Monitorを使用して内部で何が行われているのかを確認する方法を学びました。マルウェア感染に対処するための最も強力なツールの1つであるAutorun、およびコマンドラインから他のPCを制御するためのPsToolsについて学びました.

今日は、ネットワーク接続の表示からファイルシステムオブジェクトに対する有効なアクセス許可の確認まで、あらゆる目的に使用できるキットの残りのユーティリティについて説明します。.

しかし最初に、問題を解決するためにいくつかのツールを一緒に使用して何が起こっているのかについて調査するために、仮想のシナリオ例を見ていきましょう。.

どのツールを使うべきか?

仕事のためのツールが1つだけであるとは限りません - それらをすべて一緒に使用することをお勧めします。ここでは、調査に取り組む方法についての考えを示すシナリオの例を示します。何が起こっているのかを特定する方法はいくつもあることに注目する価値があります。これは説明の手助けになる簡単な例にすぎず、従うべきステップの正確なリストではありません。.

シナリオ:システムの実行速度が遅く、マルウェアが疑われる

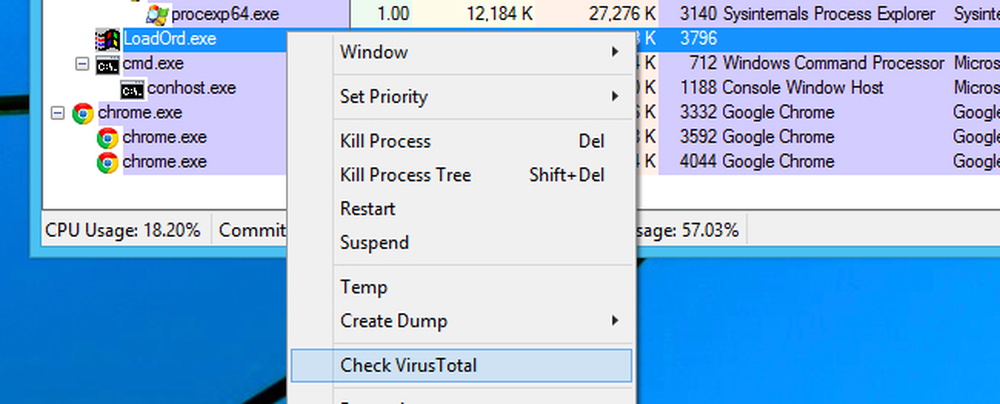

最初にすべきことは、Process Explorerを開いて、どのプロセスがシステム上のリソースを使い果たしているかを確認することです。プロセスを特定したら、Process Explorerの組み込みツールを使用して、プロセスが実際に何であるかを検証し、それが正当であることを確認し、必要に応じて組み込みのVirusTotal統合を使用してそのプロセスをスキャンします。.

このプロセスは実際にはSysInternalsユーティリティですが、そうでない場合は、チェックします。.

このプロセスは実際にはSysInternalsユーティリティですが、そうでない場合は、チェックします。. 注意: マルウェアの可能性があると本当に思われる場合は、トラブルシューティングの際にそのコンピュータのインターネットアクセスを切断または無効にすることをお勧めしますが、最初にVirusTotal検索を実行することをお勧めします。そうでなければ、そのマルウェアはより多くのマルウェアをダウンロードするか、より多くのあなたの情報を送信するかもしれません.

プロセスが完全に正当なものである場合は、問題のあるプロセスを強制終了するか再起動して、それが偽物であることを指で確認してください。そのプロセスをもう開始したくない場合は、それをアンインストールするか、またはAutorunsを使用して起動時にプロセスがロードされないようにすることができます。.

それでも問題が解決しない場合は、Process Monitorを取り出して、すでに識別しているプロセスを分析し、それらがアクセスしようとしているものを把握する必要があります。これにより、実際に何が起こっているのかを知ることができます。おそらく、プロセスが存在しないレジストリキーまたはファイルにアクセスしようとしているか、アクセスできない、または単にすべてのファイルをハイジャックしようとしています。そして、そうすべきではないと思われる情報にアクセスしたり、正当な理由もなくドライブ全体をスキャンしたりするなど、多くのスケッチ的なことを行います。.

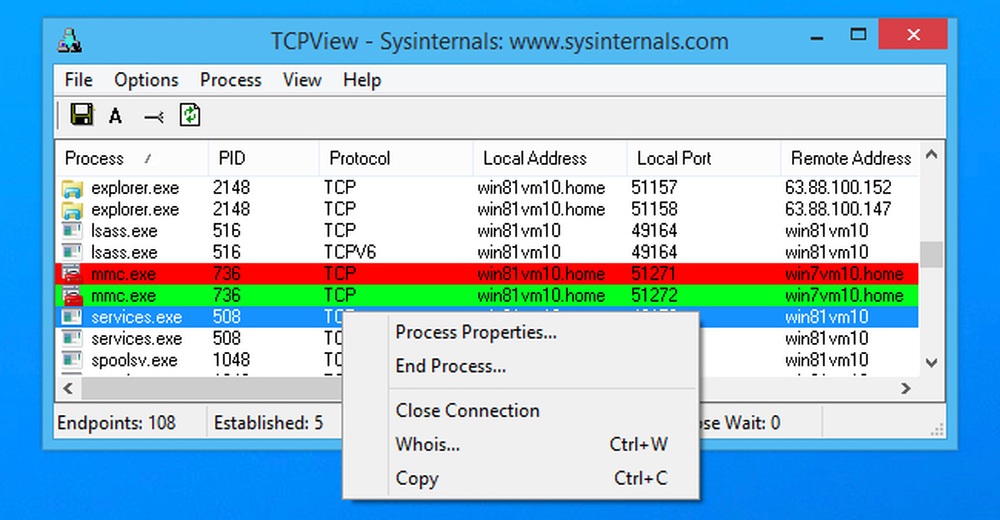

さらに、アプリケーションが本来あるべきものではないものに接続していると思われる場合(これはスパイウェアの場合には非常に一般的です)、TCPViewユーティリティを使用してそうであるかどうかを検証します。.

この時点で、プロセスはマルウェアまたはクラップウェアであると判断したかもしれません。いずれにせよあなたはそれを望んでいません。それらがコントロールパネルの[プログラムのアンインストール]リストに表示されている場合でも、アンインストールプロセスを実行できますが、表示されない、または正しくクリーンアップされないことがよくあります。これは、Autorunsを引き出して、アプリケーションがスタートアップに接続しているすべての場所を見つけ、そこからそれらを無効にしてから、すべてのファイルを無効にするときです。.

システムのフルウイルススキャンを実行することも役に立ちますが、正直に言うと…アンチウイルスアプリケーションがインストールされているにもかかわらず、ほとんどのクラップウェアとスパイウェアがインストールされます。私たちの経験では、ほとんどのアンチウイルスは喜んで「オールクリア」と報告していますが、あなたのPCはスパイウェアやクラップウェアのせいでほとんど動作していません。.

TCPView

このユーティリティは、コンピュータ上のどのアプリケーションがネットワーク上のどのサービスに接続しているかを確認するのに最適な方法です。この情報の大部分は、netstatを使用してコマンドプロンプトで表示することも、Process Explorer / Monitorインターフェースに埋め込むこともできますが、TCPViewを開いて何に接続しているのかを確認する方がはるかに簡単です。.

リストの色は非常に単純で他のユーティリティと似ています - 明るい緑色は接続が表示されたことを意味し、赤いは接続が閉じていることを意味し、黄色は接続が変更されたことを意味します.

プロセスのプロパティを確認したり、プロセスを終了したり、接続を閉じたり、Whoisレポートをプルアップしたりすることもできます。シンプルで機能的、そしてとても便利です.

注意: あなたが最初にTCPViewをロードするとき、あなたは[システムプロセス]からあらゆる種類のインターネットアドレスへの大量の接続を見るかもしれません、しかしこれは通常問題ではありません。すべての接続がTIME_WAIT状態にある場合、それは接続が閉じられていることを意味し、接続を割り当てるプロセスはありません。割り当て先のPIDがないため、PID 0に割り当てられたとおりに起動する必要があります。.

これは通常、たくさんのものに接続した後にTCPViewをロードしたときに起こりますが、すべての接続を閉じてTCPViewを開いたままにしておくと消えるはずです。.

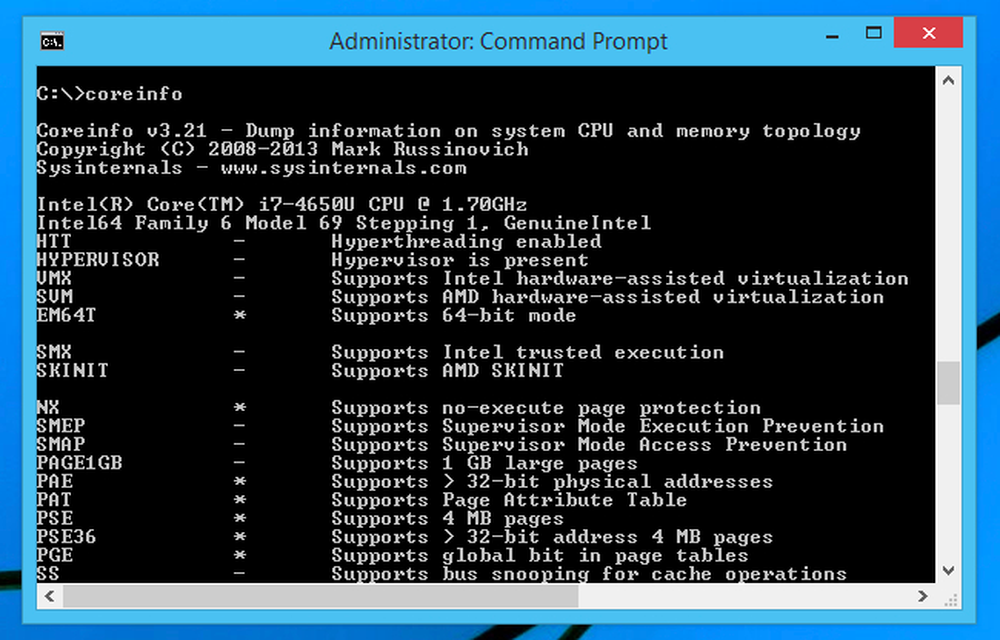

コアインフォ

システムCPUとすべての機能に関する情報を表示します。あなたのCPUが64ビットなのか、それともハードウェアベースの仮想化をサポートしているのか疑問に思ったことはありませんか。 coreinfoユーティリティを使えば、それ以上のこと、そしてもっと多くのことを見ることができます。これは、古いコンピュータで64ビット版のWindowsを実行できるかどうかを確認したい場合に非常に便利です。.

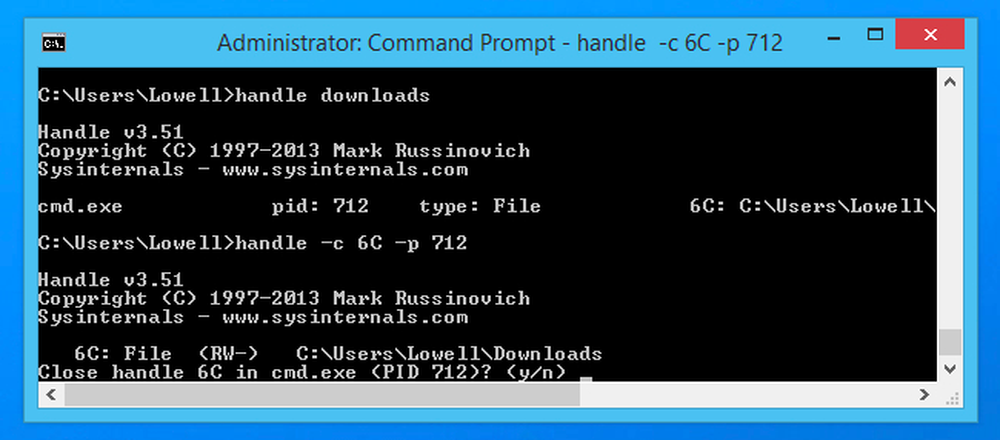

ハンドル

このユーティリティはProcess Explorerと同じことを実行します。リソースへのアクセスをブロックしている、またはリソースを削除しているハンドルがオープンになっているプロセスをすばやく検索して見つけることができます。構文はとても簡単です。

ハンドル

また、ハンドルを閉じる場合は、リスト内の16進数のハンドルコード(-c付き)とプロセスID(-pスイッチ)を組み合わせて使用します。.

handle -c -p

この作業にProcess Explorerを使用する方がはるかに簡単です。.

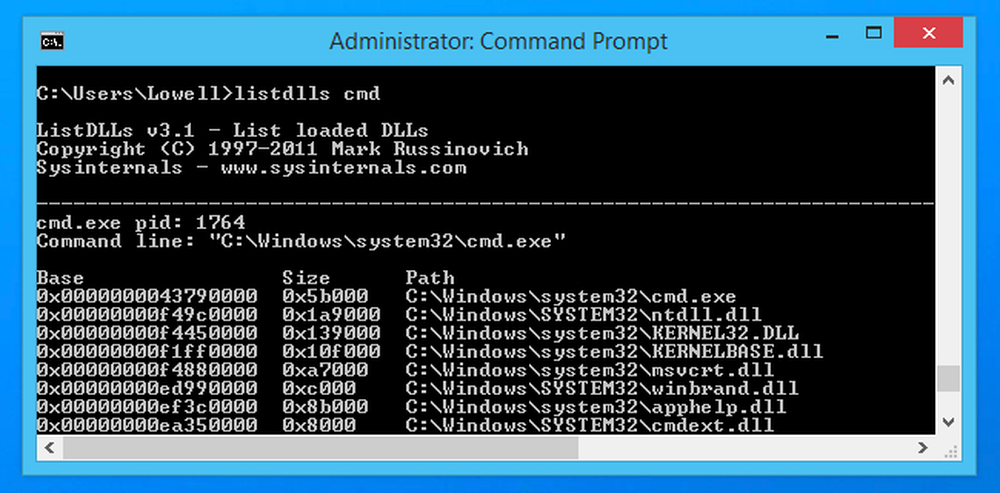

ListDlls

Process Explorerと同様に、このユーティリティはプロセスの一部としてロードされたDLLを一覧表示します。もちろんProcess Explorerを使うほうがずっと簡単です.

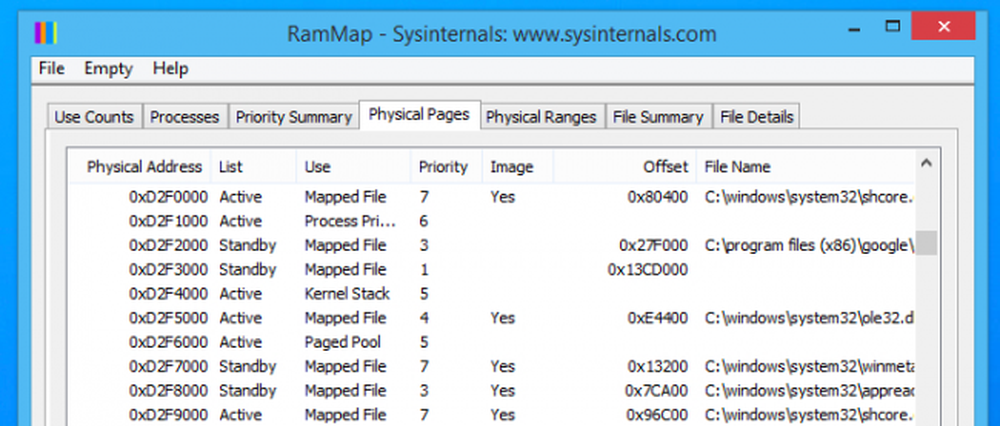

RamMap

このユーティリティは、各実行可能ファイルがロードされているRAM内の場所を確認できる物理ページなど、メモリを視覚化するさまざまな方法で、物理メモリの使用状況を分析します。.

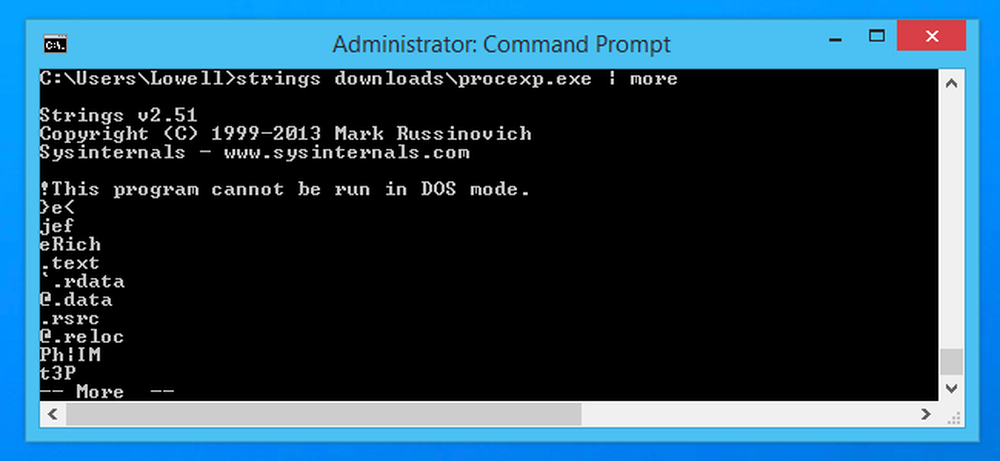

文字列は、アプリとDLLで人間が読めるテキストを検索します

ソフトウェアパッケージの中に奇妙なURLが文字列として表示されている場合は、心配する必要があります。その奇妙な文字列をどう思いますか?コマンドプロンプトからstringsユーティリティを使用する(または代わりにProcess Explorerの機能を使用する).

次のページ:自動ログオンとShellRunAの設定