rootとしてLinuxシステムにログインしてはいけない理由

Linuxでは、rootユーザーはWindowsのAdministratorユーザーと同等です。しかし、Windowsには管理者としてログインする平均的なユーザーの文化が長い間ありましたが、Linuxではrootとしてログインするべきではありません。.

マイクロソフトは、UACを使用してWindowsのセキュリティ対策を改善しようとしました。WindowsでUACを無効にしないのと同じ理由で、Linuxにrootとしてログインしないでください。.

UbuntuがSudoを使用する理由

Ubuntuがsuの代わりにsudoを使用する理由の1つは、ユーザーがrootとして実行されないようにすることです。デフォルトでは、rootパスワードはUbuntuでロックされているため、平均的なユーザーは、rootアカウントを再度有効にする方法から外れることなくrootとしてログインすることはできません。.

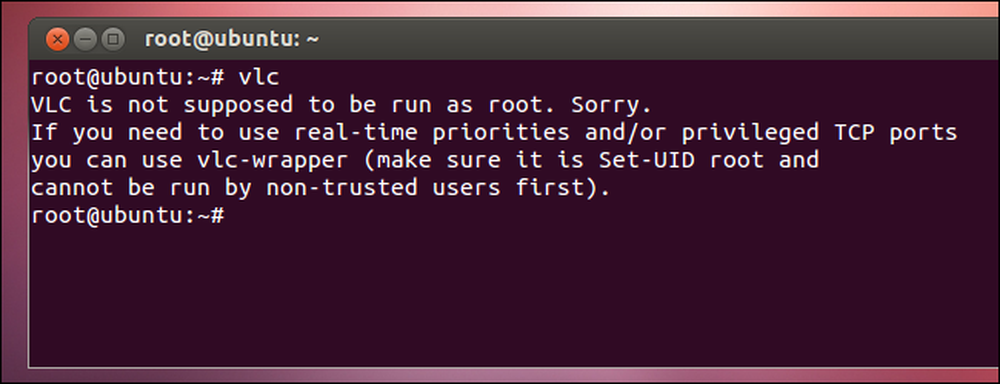

他のLinuxディストリビューションでは、グラフィカルログイン画面からrootとしてログインしてrootデスクトップを取得することは歴史的に可能でした、しかし多くのアプリケーションは文句を言うかもしれません(そしてVLCのようにrootとして実行することさえ拒否します)。 Windows XPからAdministratorアカウントを使用したのと同じように、Windowsから来たユーザーがrootとしてログインすることを決定することがありました.

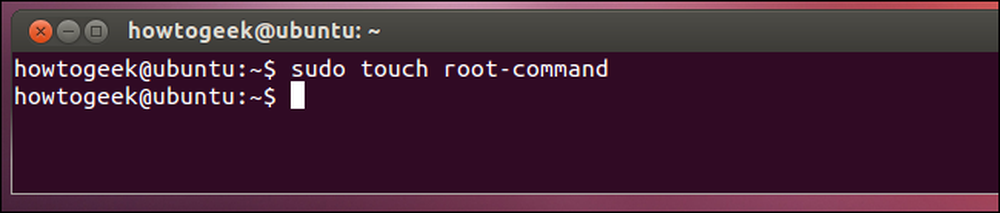

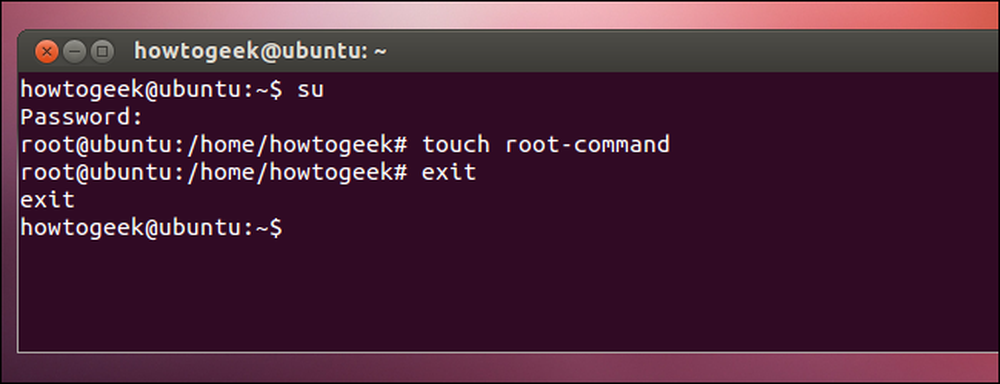

sudoを使用すると、root特権を取得する特定のコマンド(接頭辞sudo)を実行します。 suを使用すると、suコマンドを使用してルートシェルを取得できます。ルートシェルを終了する前に(うまくいけば)使用したいコマンドを実行します。 Sudoは、ベストプラクティスを実行するのに役立ちます。ログインしたままの状態でrootシェルに行ったり、他のアプリケーションをrootとして実行したりすることなく、rootとして実行する必要があるコマンド(ソフトウェアインストールコマンドなど)のみを実行します。.

ダメージを制限する

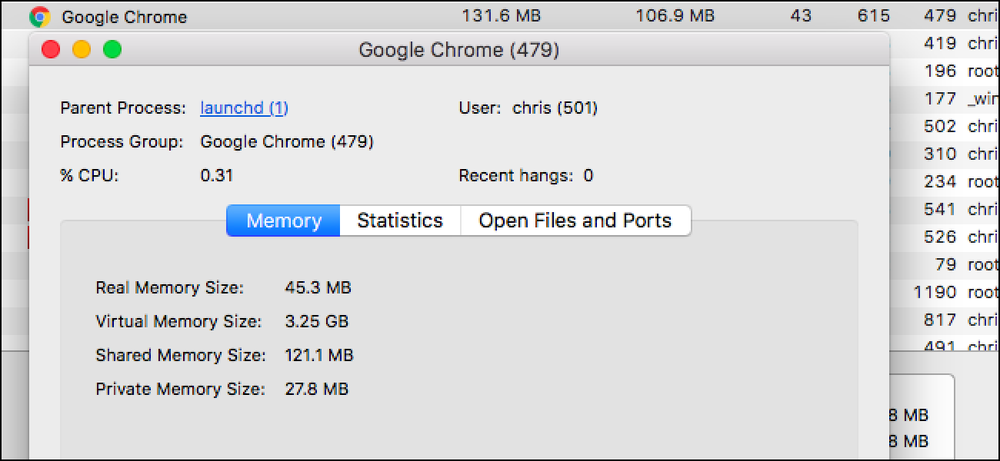

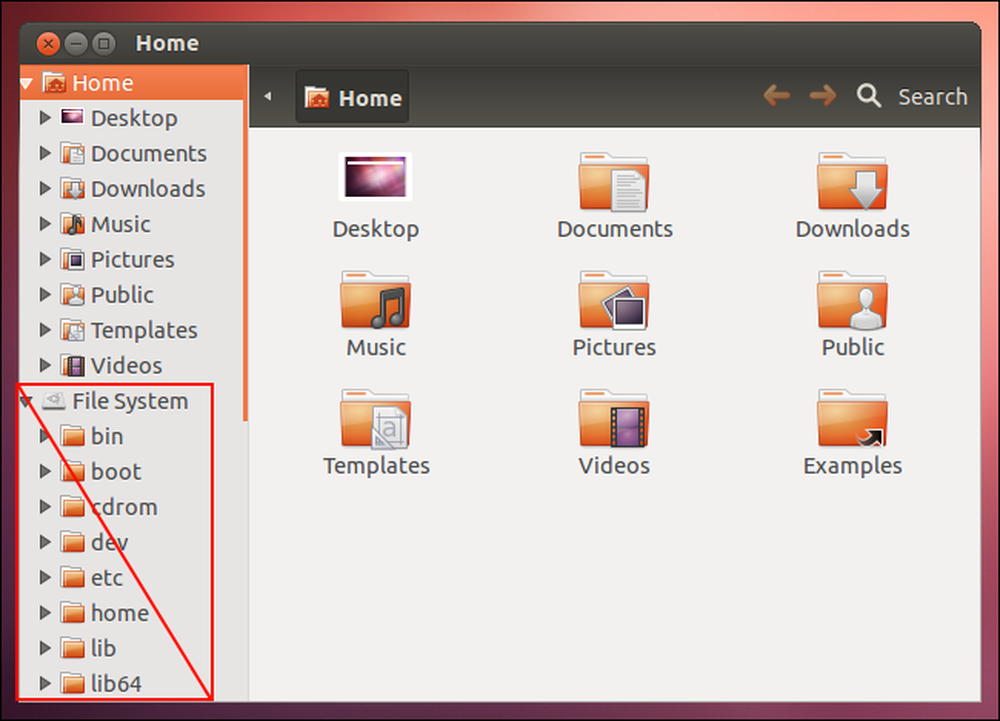

あなたがあなた自身のユーザアカウントとしてログインするとき、あなたが実行するプログラムはシステムの他の部分への書き込みを制限されています - それらはあなたのホームフォルダへの書き込みしかできません。 root権限を取得せずにシステムファイルを変更することはできません。これにより、コンピュータを安全に保つことができます。たとえば、Firefoxブラウザにセキュリティホールがあり、rootとして実行していると、悪意のあるWebページがシステム上のすべてのファイルに書き込み、他のユーザアカウントのホームフォルダにあるファイルを読み取り、システムコマンドを危険にさらされているファイルに置き換えることができます。もの対照的に、あなたが限定ユーザーアカウントとしてログインしている場合、悪意のあるWebページはこれらのことのいずれも行うことができないでしょう - それはあなたのホームフォルダーに損害を与えることができるだけです。これでも問題が発生する可能性がありますが、システム全体が危険にさらされるよりもはるかに優れています。.

これはまた、悪意のある、あるいは単なるバグの多いアプリケーションからあなたを守るのにも役立ちます。たとえば、アクセスしているすべてのファイルを削除することを決定したアプリケーションを実行した場合(おそらくそれには厄介なバグが含まれています)、そのアプリケーションはあなたのホームフォルダを一掃します。これは良くありませんが、バックアップを取っているのであれば(あなたはそうすべきです!)、ホームフォルダのファイルを復元するのはかなり簡単です。ただし、アプリケーションがrootアクセス権を持っている場合は、ハードドライブ上のすべてのファイルをすべて削除する可能性があるため、完全に再インストールする必要があります。.

きめ細かい権限

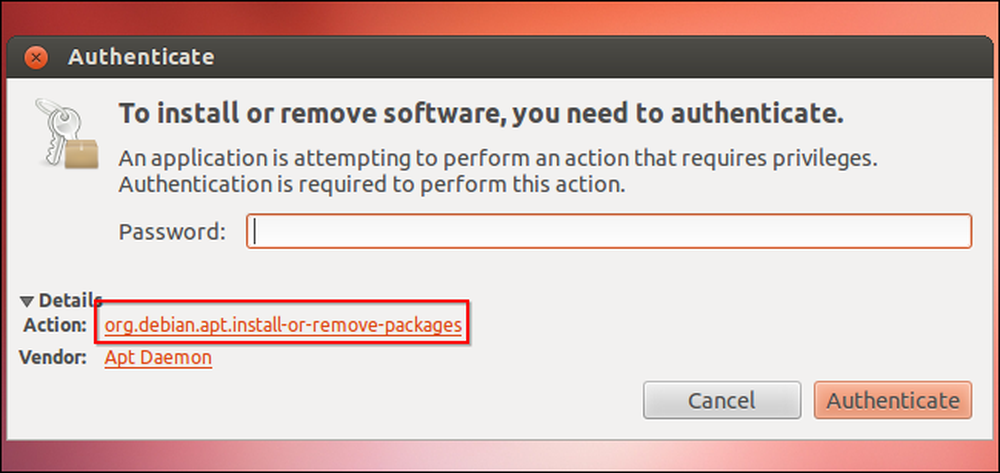

古いLinuxディストリビューションはシステム管理プログラム全体をrootとして実行していましたが、最近のLinuxデスクトップはPolicyKitを使ってアプリケーションが受け取るパーミッションをさらにきめ細かく制御します。.

たとえば、ソフトウェア管理アプリケーションには、PolicyKitを介してシステムにソフトウェアをインストールする権限のみを付与できます。プログラムのインターフェースは制限されたユーザーアカウントの許可で実行され、ソフトウェアをインストールしたプログラムの一部だけが昇格された許可を受け取ります - そしてプログラムのその部分はソフトウェアをインストールすることしかできません.

このプログラムは、システム全体へのフルルートアクセスを持たないため、アプリケーションにセキュリティホールが見つかった場合、あなたを保護する可能性があります。 PolicyKitを使用すると、制限付きユーザーアカウントでフルルートアクセス権を取得せずにシステム管理を変更できるため、制限付きユーザーアカウントとして簡単に実行できます。.

Linuxはあなたがあなたのシステムの実行中にあなたのハードドライブ上のすべての単一のファイルを削除するかあなたのファイルシステムを消してあなたのハードドライブに直接ランダムノイズを書くことができるようにいい考えじゃない。自分のしていることを知っていても、システムはrootとして実行するようには設計されていません - Linuxを非常に安全にするセキュリティアーキテクチャの大部分を迂回しています.