彼らの名前にもかかわらず、Bitcoin Cash、Bitcoin Gold、Bitcoin Diamond、Bitcoin Privateなどは、Bitcoinと同じものではありません。彼らはBitcoinをベースにしており、その名前に便乗していますが、それらは異なるものです。これはどのBitcoinバリアントがどれであるかを知る方法です。. Bitcoinは、オープンソースコードに基づく分散型暗号通貨です。誰でもコードを入手して修正し、自分のバージョンをリリースすることができます。それがまさにこれらの他のコインが作られた方法です. ビットコインの「ハードフォーク」とは何ですか? コンピュータソフトウェアでは、開発者が既存のコードを入手してそれを変更し、それを自分のプロジェクトの基礎として使用すると、「フォーク」が発生します。それがまさにBitcoin Cash(BCH)やBitcoin Gold(BTG)のような名前を持つ他のプロジェクトです。開発者は、「Bitcoin Core」として知られるメインのBitcoin(BTC)コードを利用し、それを修正しました。. 彼らはまた、Bitcoinブロックチェーンをフォークし、そのトランザクション履歴をコピーして、それを自分のブロックチェーンの基礎として使用することを選択しました。つまり、Bitcoin Cashがリリースされた時点で10 Bitcoinを所有していたとすると、10 Bitcoinと10 Bitcoin Cashになってしまいます。しかし、それは一方通行の、ワンタイムのイベントです。 Bitcoin Cashを市場レートで売却してからBitcoinをそのマーケットレートで購入しないと、所有しているBitcoin CashをBitcoinに変換することはできません。そして、あなたがフォークの後にBitcoinを買うならば、あなたは少しの無料のBitcoin Cashも得ません. Bitcoin CashやBitcoin Goldのようなコインは、一時的な分割のみを作成する「ソフトフォーク」とは対照的に、ブロックチェーン内で恒久的な分割を作成するため、「ハードフォーク」として知られています。. 人々はしばしばBitcoinプロジェクトで行われた設計上の決定に異議を唱えます、そしてこれらのハードフォークは同意しない開発者が彼らの好ましい方法でBitcoinを変更することを可能にします。彼らは、Bitcoin Coreで合意を得るという通常のプロセスを回避して、独自のアイデアを実装することができます。これらのBitcoinフォークは、Bitcoinコードに基づくaltcoins、つまり非Bitcoin暗号通貨です。. 批評家たちは、これらのコインはBitcoinの名前に便乗しており、その多くは開発者や初期の採用者にとって素晴らしい利益を上げるためだけに発売されていると主張しています。支持者たちは彼らがビットコインの弱点を改善することができると主張する. これらのフォークに価値をもたらすもの? Bitcoin自体と同様に、これらのフォークは完全に知覚に基づいて価値を持っています(または価値がありません)。一部のBitcoinの純粋主義者は、altcoinがほとんど無意味であると考えるのと同じように、これらのフォークには価値がなく、Bitcoinからの気を散らすものであると考えています。他の人々は、Bitcoinがあまりにも多くの問題を抱えていること、そしてこれらのBitcoinフォークが未来になる可能性があることを信じています。. 結局、Bitcoinとそのすべてのフォークは市場によって価格設定されています。言い換えれば、人々が彼らに支払っても構わないと思っているものです。あなたは、Coinranking.comのようなウェブサイトを見ることによって、これらのコインが現時点でどれほど価値があると考えるかを見ることができます。....

すべての記事 - ページ 86

ほとんどのLinuxディストリビューションにはデフォルトでbashシェルが含まれていますが、他のシェル環境に切り替えることもできます。 Zshは特に人気のある代替手段で、灰、ダッシュ、魚、そしてtcshのような他のシェルがあります。しかし、違いは何ですか、そしてなぜそんなに多くがあります? シェルは何をしますか? コマンドラインでサインインするか、Linuxでターミナルウィンドウを起動すると、システムはシェルプログラムを起動します。シェルは、コマンドライン環境を拡張するための標準的な方法を提供します。あなたが好きなら、あなたは別のものとデフォルトのシェルを交換することができます. 最初のシェル環境は、Bell Labsで開発され1971年にリリースされたThompsonシェルです。シェル環境は、それ以来ずっとさまざまな新しい機能、機能性、およびスピードの向上を追求したコンセプトの上に構築されてきました. たとえば、Bashはコマンドとファイル名の補完、高度なスクリプト機能、コマンド履歴、設定可能な色、コマンドエイリアス、および最初のシェルがリリースされた1971年には利用できなかったその他のさまざまな機能を提供します。. シェルはバックグラウンドでさまざまなシステムサービスによっても使用されます。 Linuxディストリビューションには、シェルスクリプトとして書かれた多くの機能が含まれています。これらのスクリプトは、シェル環境を介して実行されるコマンドおよびその他の高度なシェルスクリプト機能です。. bashに至るシェル:sh、csh、tsh、およびksh 現代のシェルの最も有名な祖先はBourneシェルです。これは "sh"としても知られており、AT&TのBell Labsで働いていた創作者Stephen Bourneにちなんで名付けられました。 1979年にリリースされ、それは他の機能と共に、コマンド置換、配管、変数、条件テスト、およびループ処理をサポートしているため、Unixのデフォルトのコマンドインタプリタとなりました。それはユーザに多くのカスタマイズを提供しませんでした、そしてエイリアス、コマンド補完、そしてシェル関数のような現代の素敵さをサポートしませんでした(しかしこの最後のものは結局追加されました). Cシェル(「csh」)は、1970年代後半にカリフォルニア大学バークレー校のBill Joyによって開発されました。エイリアス(長いコマンドのショートカット)、ジョブ管理機能、コマンド履歴など、ユーザーがシステムを制御するためのインタラクティブな要素が多数追加されました。これは、Unixオペレーティングシステム自体が書かれたCプログラミング言語をモデルにしていました。これはまた、BourneシェルのユーザーがCを学習してコマンドを入力できるようにすることを意味しました。さらに、cshにはかなりの数のバグがあり、それらはユーザーと作成者によって長期間にわたって同様に解決されなければなりませんでした。非対話型のコマンドをよりうまく処理できるため、スクリプトにBourneシェルを使用することになりましたが、通常の使用ではCシェルを使用しました。. 時間が経つにつれて、多くの人々がバグを修正し、Cシェルに機能を追加して、「tcsh」として知られるcshの改良版を完成させました。しかし、cshは依然としてUNIXベースのコンピュータのデフォルトであり、いくつかの非標準機能を追加していました。 Bell LabsのDavid Kornは、Kourneシェルの言語との後方互換性を保ちながら、cshシェルから多くの機能を追加することで状況を改善しようとしたKornシェル(“ ksh”)に取り組みました。 1983年にリリースされましたが、独自のライセンスの下にあります。さまざまなオープンソースライセンスの下でリリースされた2000年代まではフリーソフトウェアではありませんでした. bashの誕生 Unix用のPortable Operating System Interface(POSIX)は、多忙なプロプライエタリなcsh実装への別の反応でした。それは(とりわけ)コマンド解釈のための標準を首尾よく作成し、そして結局KornShellの多くの機能を反映しました。同時に、GNUプロジェクトは無料のUnix互換のオペレーティングシステムを作成しようとしていました。 GNUプロジェクトは、そのフリーオペレーティングシステムの一部となるフリーソフトウェアシェルを開発し、それを「Bourne Again...

そのため、潜在的なファイルシステムの選択肢が表示されたら、ディスクユーティリティを使用して新しいハードドライブをパーティション分割します。 「APFS(大文字と小文字を区別する)」や「Mac OS拡張(ジャーナル、暗号化)」などの用語から選択すると、リストは予想よりも長くなります。. これはどういう意味ですか、そしてどちらを選択しますか。基本的に3つの主な選択肢があります。 APFS, または「Appleファイルシステム」は、macOS High Sierraの新機能の1つです。 SSD(ソリッドステートドライブ)やその他のオールフラッシュストレージデバイス用に最適化されていますが、メカニカルドライブやハイブリッドドライブでも動作します。. Mac OS拡張, としても知られている HFSプラス または HFS+, 1998年から現在までのすべてのMacで使用されているファイルシステムです。 macOS High Sierraでは、すべてのメカニカルドライブとハイブリッドドライブで使用され、古いバージョンのmacOSではすべてのドライブでデフォルトで使用されていました。. ExFAT WindowsとmacOSシステムで動作するように設計された、最良のクロスプラットフォームオプションです。両方の種類のコンピュータに接続する外付けドライブにこれを使用してください. ファイルシステムを選択することは基本的にこれらの3つのオプションから選択します。暗号化や大文字と小文字の区別のような他の要因は、ハングアップするべきものではありません。以下の上位3つの選択肢についてもう少し詳しく説明してから、いくつかのサブオプションについて説明しましょう。. APFS:ソリッドステートドライブとフラッシュドライブに最適 APFS(Apple File System)は、2017年のmacOS High Sierraにおけるソリッドステートドライブとフラッシュメモリのデフォルトのファイルシステムです。 2016年に最初にリリースされた、以前のデフォルトであるMac OS...

2014年に、GoogleはAndroid Oneと呼ばれる低コストで低スペックの携帯電話のラインナップを発表しました。 2017年に、彼らは特に低コスト、低スペックの携帯電話用に設計されたAndroid Goを発表しました。だから…違いは何ですか? Android Oneとは何ですか? できるだけ簡単に言うと、Android Oneは ハードウェアスペック Googleによって新興市場向けに設計されています。低コスト、低スペックのハードウェアは、Android Oneの中核です。. しかし、それは単なるハードウェアだけではありません。AndroidOneの重要なアイデアには、特定の「規則」もあります。 GoogleはAndroid One携帯電話に3つのことを望んでいます。 未修正、ストックAndroid: Android Oneプログラムの一環としてハンドセットを発売したいと考えている製造業者は、カスタムスキンのようなものでオペレーティングシステムを変更することができませんでした。. 定期的なセキュリティアップデート Android One用のハンドセットを製造している製造業者は、定期的なセキュリティアップデートにコミットする必要がありました. 厳密なハードウェア要件 Googleは本質的にAndroid One携帯電話の最大ハードウェア仕様を特定しており、製造業者はそれに従わなければなりません. 基本的には、GoogleはAndroid Oneによる制御を望んでいますハードウェアからソフトウェアのアップデートに至るまで、会社によって設定されたものであり、メーカーはそれに同意する必要があります。一種の低コストのPixelまたはNexusと考えてください. Android Oneは、もともと第三世界の国々や他の新興市場に使用可能で手頃な価格のモバイルデバイスを提供することを意図してリリースされましたが、最近私たちはOneデバイスが世界の他の地域で利用可能になるにつれて、この考えに変化を見始めました。たとえば、Project Fiには、米国で購入可能なAndroid OneバージョンのMoto X 4があり、Xiaomi...

すべてのWi-Fiネットワークが同等に作られているわけではありません。 Wi-Fiアクセスポイントは、「アドホック」モードまたは「インフラストラクチャ」モードのいずれかで機能できます。また、多くのWI-Fi対応デバイスは、アドホックネットワークではなくインフラストラクチャモードネットワークにしか接続できません。. インフラストラクチャモードのWi-Fiネットワークは通常Wi-Fiルーターによって作成されますが、アドホックネットワークは通常ラップトップまたはその他のデバイスによって作成された短命のネットワークです。しかし、それほど単純ではありません. インフラストラクチャモードとアドホックモードの説明 ほとんどのWi-Fiネットワークはインフラストラクチャモードで機能します。ネットワーク上のデバイスはすべて、単一のアクセスポイント(通常はワイヤレスルーター)を介して通信します。たとえば、2台のラップトップが隣同士にあり、それぞれが同じワイヤレスネットワークに接続されているとします。隣同士に座っていても、直接コミュニケーションはしていません。代わりに、ワイヤレスアクセスポイントを介して間接的に通信しています。それらはアクセスポイント - おそらく無線ルーター - にパケットを送り、それは他のラップトップにパケットを送り返します。インフラストラクチャモードでは、すべてのデバイスが接続する中央アクセスポイントが必要です。. アドホックモードは「ピアツーピア」モードとも呼ばれます。アドホックネットワークでは集中型アクセスポイントは必要ありません。代わりに、ワイヤレスネットワーク上のデバイスは互いに直接接続します。 2台のラップトップコンピュータをアドホックワイヤレスモードに設定すると、集中型アクセスポイントを必要とせずに2台のノートパソコンを直接接続できます。. 長所と短所 集中アクセスポイントを必要とせずに2つのデバイスを相互に接続するだけの場合は、アドホックモードの設定が簡単になります。たとえば、ノートパソコンが2台あり、Wi-Fiのないホテルの部屋に座っているとします。ルータを必要とせずに一時的なWi-Fiネットワークを形成するためにアドホックモードでそれらを直接接続することができます。新しいWi-Fi Direct規格もアドホックモードを基盤としており、デバイスはWi-Fi信号を介して直接通信できます。. インフラストラクチャモードは、より恒久的なネットワークを設定している場合に理想的です。アクセスポイントとして機能するワイヤレスルーターは、一般に、より高い電力のワイヤレスラジオとアンテナを備えているため、より広い範囲をカバーできます。ラップトップを使用してワイヤレスネットワークを設定している場合は、ラップトップのワイヤレスラジオの電力によって制限されます。これは、ルータのワイヤレスほど強力ではありません。. アドホックモードには他の欠点もあります。インフラストラクチャモードのアクセスポイントは通常静止したままですが、デバイスが移動するにつれて物理的なネットワークレイアウトが変わるため、より多くのシステムリソースが必要になります。多数のデバイスがアドホックネットワークに接続されていると、より多くの無線干渉が発生します。各コンピュータは、単一のアクセスポイントを経由するのではなく、他のコンピュータと直接接続する必要があります。デバイスが接続したい別のデバイスの範囲外にある場合、そのデバイスは途中で他のデバイスを介してデータを渡します。複数のコンピュータにデータを渡すのは、単一のアクセスポイントにデータを渡すよりも遅くなります。アドホックネットワークはうまく拡張できない. それぞれを使用する場合 各タイプのネットワークをいつ使用するかを決めるのは、実際には非常に簡単です。ワイヤレスルーターをアクセスポイントとして機能するように設定している場合は、インフラストラクチャモードのままにします。一握りのデバイス間で一時的なワイヤレスネットワークを設定しているなら、アドホックモードはおそらく大丈夫です. もう1つ大きな問題があります。多くのデバイスは、その制限のためにアドホックモードをサポートしません。 Androidデバイス、ワイヤレスプリンタ、GoogleのChromecast、およびその他のさまざまなWi-Fi対応デバイスは、アドホックネットワークの問題に対処することを望まず、それらへの接続を拒否します。インフラストラクチャモードのネットワークにのみ接続します。 。これについてできることはあまりありません。アドホックモードではなくインフラストラクチャモードでネットワークを使用するだけです。. ラップトップにインフラストラクチャモードのアクセスポイントを作成する Windows、Mac OS X、Linuxのいずれを使用している場合でも、ラップトップ上にローカルエリアWi-Fiネットワークを簡単に作成できます。残念ながら、ほとんどのオペレーティングシステムはデフォルトでアドホックネットワークを構築します。たとえば、Windowsのコントロールパネルからアドホックネットワークを作成したり、Ubuntu Linuxマシンにアドホックネットワークを作成したりできます。 2台のラップトップを接続したい場合はこれで問題ありませんが、インフラストラクチャモードでネットワークのみをサポートするデバイスを接続する必要がある場合は非常に不便です。. Windows 7または8を使用している場合は、いくつかのコマンドプロンプトコマンドを使用して、Windowsラップトップをインフラストラクチャモードのワイヤレスアクセスポイントに変えることができます。 Connectifyは素晴らしいグラフィカルユーザーインターフェースを提供することでこれを容易にしますが、実際にはWindows...

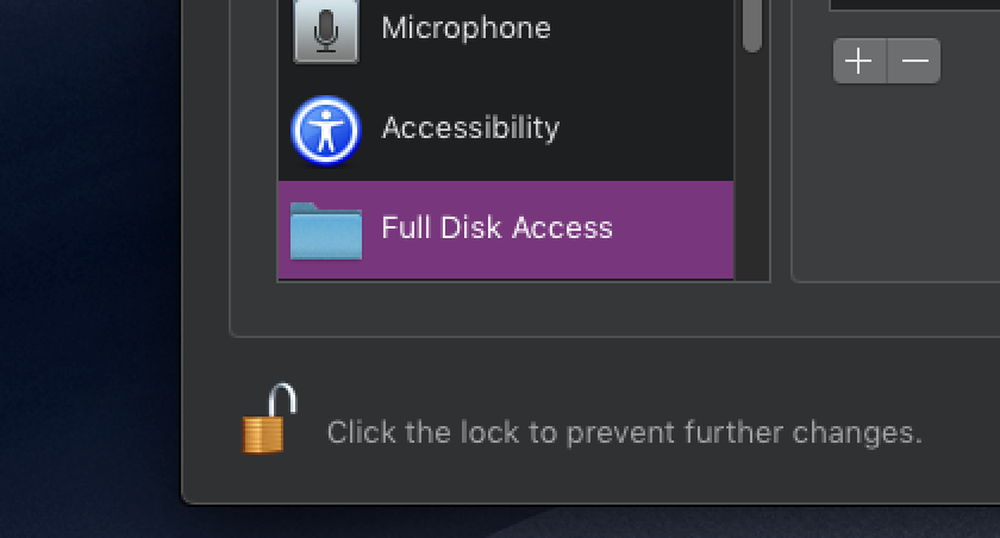

MacOSは最近Androidのようなパーミッションシステムを使い始めました。そこではアプリはあなたの場所や連絡先のような特定のリソースへのアクセスを要求しなければなりません。最も寛容な選択肢のうちの2つは、「コンピュータを制御する」ためのアクセスを許可する「アクセシビリティ」と、同じことをするように思われる「フルディスクアクセス」です。ただし、セキュリティ設定では別々に記載されているので、違いは何ですか? アクセシビリティとフルディスクアクセス アクセシビリティは、この2つのうちより一般的なものであり、アプリが独自のコンテナの外側でシステムを制御して監視することを可能にします。これは、Alfredのような生産性向上アプリなど、システム機能を拡張したり、バックグラウンドでプロセスを実行したりするアプリによく使用されます。ゲームコントローラや特別なマウスなどのデバイス用のサードパーティドライバもここに表示されます。. ただし、ロックされているのは、キーストロークを監視したり、行動を狙ったりするマルウェアにも同じ許可が使用される可能性があるためです。しかし、心配する必要はありません。それが、このシステムが導入されている正確な理由です。あなたが誤って信頼できないソースから悪意のあるアプリケーションを実行した場合、手動であなたを狙ってスパイを許可する必要があります。それをしない限り、大丈夫です. フルディスクアクセスは少し異なり、ドライブへの完全なアクセスを意味するわけではありません。バックアップソリューション、ウイルススキャナー、ハードドライブクリーナーなどの特定のアプリは、システムによってロックされていてSafariやMessagesなどの他のアプリで使用されているものも含め、すべてのファイルをスキャンするためにアクセスする必要があります。ユーザー補助とは異なり、入力を監視してシステムを制御するための同じ権限が与えられるわけではないため、アプリが両方の権限を要求することは可能です。. アプリを信頼済みとしてマークしてデータにアクセスできるようにするだけなので、これを恐れてはいけません。それでも、ドライブ全体をスキャンするのには正当な理由があるアプリのみを有効にしたい場合がありますが、実際には、 "Full Disk Access"アクセス許可の背後にはあまりロックされていません。. しかし、これはアプリケーションにはなりません ルートアクセス, これにより、macOSが実行するために使用するシステムファイルを削除または変更することができます。アプリケーションがrootアクセスを望んでいる場合は、パスワードを手動で入力する必要があります。. セキュリティ設定を変更する システムにアクセスできないアプリがある場合は、[セキュリティとプライバシー]設定画面の左下隅にあるロックをクリックしてパスワードを入力することで、アクセス許可を編集できます。設定を編集する. その後、アプリの横にあるボックスをオフにするか、「 - 」ボタンを使って完全に削除できます。. アプリがあなたの許可を要求し、それを自動的に設定しなかった場合は、「+」ボタンでリストに追加することで手動でそれを有効にすることができます。.

プロキシはあなたをリモートコンピュータに接続し、VPNはあなたをリモートコンピュータに接続します。ではない正確に。いつそれぞれを使用したいのか、そしてなぜプロキシがVPNに代わるものではないのかを見てみましょう。. 正しいツールを選択することが重要です 実際には隔週で、暗号化、データの漏洩、スヌーピング、またはその他のデジタルプライバシーの問題に関する主要なニュース記事があります。これらの記事の多くは、公共のコーヒーショップでWi-Fiを利用しているときにVPN(Virtual Private Network)を使用するなど、インターネット接続のセキュリティを強化することの重要性について説明しています。私たちが聞いているプロキシサーバーとVPN接続は、実際どの程度正確に機能しているのでしょうか。セキュリティの向上に時間と労力を費やすのであれば、適切な仕事に適したツールを選択していることを確認する必要があります。. これらは根本的に異なりますが、VPNとプロキシには共通点が1つあります。どちらを使用しても、あたかも別の場所からインターネットに接続しているかのように見せることができます。しかし、このタスクをどのように達成し、プライバシー、暗号化、およびその他の機能をどの程度提供しているかは、大きく異なります。. プロキシはあなたのIPアドレスを隠す プロキシサーバーは、インターネットトラフィックの流れの仲介人として機能するサーバーで、インターネットの活動は他の場所から来ているように見えます。たとえば、あなたがニューヨークに住んでいて、地理的にイギリスにいる人々だけに制限されているウェブサイトにログインしたいとしましょう。英国内にあるプロキシサーバーに接続してから、そのWebサイトに接続できます。あなたのウェブブラウザからのトラフィックはあなた自身のものではなくリモートコンピュータから発しているように見えるでしょう. プロキシは、地域限定のYouTubeビデオの視聴、単純なコンテンツフィルタの回避、サービスに対するIPベースの制限の回避など、利便性の低いタスクに最適です。. 例:私たちの家庭の何人かの人々があなたがサーバーランキングウェブサイト上のゲームサーバーに投票するために毎日のゲーム内ボーナスを得るオンラインゲームをします。ただし、ランキングWebサイトには、さまざまなプレイヤー名が使用されているかどうかにかかわらず、IPあたり1票のポリシーがあります。プロキシサーバーのおかげで、各自のWebブラウザは異なるIPアドレスから来ているように見えるため、各自が投票を記録してゲーム内のボーナスを獲得できます。. 一方で、プロキシサーバーはハイステークスのタスクにはそれほど適していません。プロキシサーバー のみ あなたのIPアドレスを隠して、あなたのインターネットトラフィックのための愚かな中間者として振る舞ってください。それらはあなたのコンピュータとプロキシサーバー間のあなたのトラフィックを暗号化しません、彼らは通常あなたの送信から識別情報を単純なIPスワップを越えて取り除きません、そして追加のプライバシーやセキュリティの考慮事項はありません. データの流れ(ISP、政府、空港でWi-Fiトラフィックを盗聴する人など)にアクセスできる人はだれでも、トラフィックを詮索することができます。さらに、Webブラウザの悪意のあるFlashやJavaScript要素などの特定の悪用により、あなたの本当の身元が明らかになる可能性があります。このため、プロキシサーバーは悪意のあるWi-FIホットスポットのオペレータによるデータの盗用防止などの深刻なタスクには適していません。. 最後に、プロキシサーバー接続は、コンピュータ全体ではなく、アプリケーションごとに構成されます。あなたはあなたのウェブブラウザ、あなたのBitTorrentクライアント、または他のプロキシ互換アプリケーションを構成するプロキシに接続するためにあなたのコンピュータ全体を構成するのではありません。これは、単一のアプリケーションからプロキシに接続する場合(前述の投票方法など)には適していますが、インターネット接続全体をリダイレクトしたい場合にはそれほど優れていません。. 2つの最も一般的なプロキシサーバープロトコルはHTTPとSOCKSです。. HTTPプロキシ 最も古いタイプのプロキシサーバーであるHTTPプロキシは、Webベースのトラフィック用に明示的に設計されています。プロキシサーバーをWebブラウザの設定ファイルに接続し(またはブラウザがプロキシをサポートしていない場合はブラウザ拡張を使用します)、Webトラフィックはすべてリモートプロキシ経由でルーティングされます。. 電子メールや銀行など、機密性の高いサービスへの接続にHTTPプロキシを使用している場合は、 クリティカル SSLが有効になっているブラウザを使用して、SSL暗号化をサポートするWebサイトに接続します。上で述べたように、プロキシはトラフィックを暗号化しないので、それらを使用するときに得られる唯一の暗号化はあなたがあなた自身が提供する暗号化です。. SOCKSプロキシ SOCKSプロキシシステムはHTTPプロキシシステムを拡張したもので、SOCKSはそれを通過するトラフィックの種類には無関係です。. HTTPプロキシがWebトラフィックのみを処理できる場合、SOCKSサーバーは、そのトラフィックがWebサーバー、FTPサーバー、またはBitTorrentクライアントのいずれであっても、受信したトラフィックを転送するだけです。実際、私たちのBitTorrentトラフィックの保護に関する記事では、カナダを拠点とする匿名化SOCKSプロキシサービスであるBTGuardの使用をお勧めします。. SOCKSプロキシのマイナス面は、純粋なHTTPプロキシよりもオーバーヘッドが大きく、HTTPプロキシと同様に、特定の接続に個人的に適用する以上の暗号化が提供されないことです。. プロキシを選択する方法 プロキシを選択することになると、それはに支払う...まあ、支払う。インターネットは何千もの無料のプロキシサーバーであふれていますが、それらはほとんど普遍的に不安定でアップタイムが乏しいです。これらの種類のサービスは数分かかる(そして特に本質的に敏感ではない)一回限りのタスクには良いかもしれませんが、それ以上に重要なことについては起源が不明の無料プロキシに頼る価値は本当にありません。品質とプライバシーの面であなたが興味を持っていることを知っているならば、あなたはProxy4Free、確立されたフリープロキシデータベースで無料プロキシサーバーの山を見つけることができます. 前述のBTGuardのようにスタンドアロンの商用サービスがありますが、高速なコンピュータとモバイルデバイスの台頭と高速接続(どちらも暗号化オーバーヘッドの影響を軽減)は、プロキシがますます多くの人々の支持を失いました。優れたVPNソリューションを使用することを選ぶ. 仮想プライベートネットワークはあなたの接続を暗号化します プロキシのようなバーチャルプライベートネットワークは、トラフィックがリモートIPアドレスから来ているように見せます。しかし、それが類似点の終わりです。 VPNはオペレーティングシステムレベルで設定され、VPN接続は設定されているデバイスのネットワーク接続全体をキャプチャします。つまり、単純に単一のアプリケーションの中間サーバーとして機能するプロキシサーバー(WebブラウザやBitTorrentクライアントなど)とは異なり、VPNはユーザーのコンピュータからすべてのアプリケーションのトラフィックをキャプチャします。バックグラウンドで実行されているWindows Updateでさえあなたのオンラインゲームへのウェブブラウザ....

スパイウェア、マルウェア、ウイルス、トロイの木馬、コンピューターワーム、ルートキットなどの用語はほとんどの人が耳にしていますが、それぞれの違いを本当に知っていますか?私はその違いを誰かに説明しようとしていましたが、少し混乱しました。非常に多くの種類の脅威が存在するため、すべての用語を追跡するのは困難です。. この記事では、私たちがずっと耳にしている主要な記事をいくつか見ていき、違いを説明します。ただし、始める前に、スパイウェアとマルウェアという2つの用語を先に避けましょう。スパイウェアとマルウェアの違いは何ですか? 本来の意味では、スパイウェアは基本的に、あなたの許可なしにシステムにインストールされたプログラム、またはあなたに関する個人情報を収集してリモートのマシンに送信した合法的なプログラムと密接に結び付けられたプログラムを意味します。しかし、スパイウェアは最終的にはコンピュータの監視だけでなく、マルウェアという用語も同じ意味で使用されるようになりました。. マルウェアとは、基本的に、コンピュータへの害、情報の収集、機密データへのアクセスなどを目的とした悪質なソフトウェアです。マルウェアには、ウイルス、トロイの木馬、ルートキット、ワーム、キーロガー、スパイウェア、アドウェアなどがあります。考えることができます。それでは、ウイルス、トロイの木馬、ワーム、およびルートキットの違いについて話しましょう。. ウイルス 最近発見されたマルウェアの大部分はウイルスですが、実際はそうではありません。最も一般的な種類のマルウェアは、トロイの木馬とワームです。その声明はマイクロソフトによって公表された主要なマルウェア脅威のリストに基づいています: http://www.microsoft.com/security/portal/threat/views.aspx それで、ウイルスは何ですか?これは基本的に、あるコンピュータから別のコンピュータに自分自身を拡散(複製)できるプログラムです。同じことがワームにも当てはまりますが、違いはウイルスが実行するために実行可能ファイルにそれ自身を注入しなければならないということです。感染した実行ファイルが実行されると、他の実行ファイルに感染する可能性があります。ウイルスが拡散するためには、通常何らかのユーザーの介入が必要です。. あなたがあなたの電子メールから添付ファイルをダウンロードしたことがあり、それがあなたのシステムに感染することになった場合、それはそれがユーザーが実際にファイルを開くことを要求するのでウイルスと考えられます。ウイルスが巧妙に実行可能ファイルに自分自身を挿入する方法はたくさんあります. キャビティウイルスと呼ばれるウイルスの一種は、実行可能ファイルの使用済みセクションに自分自身を挿入することができるため、ファイルに損傷を与えたりファイルのサイズを大きくすることはありません。. 今日最も一般的な種類のウイルスはマクロウイルスです。これらは悲しいことに、Word、Excel、Powerpoint、Outlookなどのマイクロソフト製品を注入するウイルスです。Officeは非常に人気があり、Macでも使用されているので、それが目的の場合. トロイの木馬 トロイの木馬は、自分自身を複製するのではなく、正規のソフトウェアプログラムのふりをすることによってユーザーのシステムにインストールされるマルウェアプログラムです。このソフトウェアは自分自身を無害なものとして提示し、それによってユーザーが自分のコンピュータにインストールするように仕向けるので、その名前は明らかにギリシャ神話に由来します。. トロイの木馬がユーザのコンピュータにインストールされると、ウイルスのように自分自身をファイルに挿入しようとするのではなく、ハッカーがコンピュータをリモートから制御することを可能にします。 Trojan Horseに感染したコンピュータの最も一般的な用途の1つは、ボットネットの一部にすることです。. ボットネットとは、基本的にインターネット経由で接続された一連のマシンで、スパムを送信したり、サービス拒否攻撃などの特定のタスクを実行したりすることで、Webサイトを停止させます。. 1998年に私が大学に戻ったとき、当時の人気のあるトロイの木馬の1つがNetbusでした。私たちの寮では、私たちはお互いのコンピュータにそれをインストールし、お互いにあらゆる種類のいたずらをしていました。残念なことに、ほとんどのトロイの木馬はコンピュータをクラッシュさせ、財務データを盗み、キーストロークを記録し、あなたの許可を受けてあなたのスクリーンを見ています。. コンピューターワーム コンピュータワームは、自己増殖する可能性があることを除けば、ウイルスとまったく同じです。自分自身を注入するためにホストファイルを必要とせずに自分自身で複製できるだけでなく、通常はネットワークを使用して自分自身を拡散させます。つまり、ウイルスは通常感染しているコンピュータ上のファイルを標的にしますが、ワームはネットワーク全体に深刻な被害を与える可能性があります。. すべてのワームはペイロードの有無にかかわらず来ます。ペイロードがないと、ワームはネットワーク全体に自分自身を複製し、ワームによって引き起こされるトラフィックが増加するため、最終的にはネットワークの速度が低下します。. ペイロードを持つワームは、ファイルの削除、電子メールの送信、またはバックドアのインストールなどの他のタスクを実行して実行しようとします。バックドアは、認証を回避してコンピュータへのリモートアクセスを取得するための手段にすぎません。. ワームは、主にオペレーションシステム内のセキュリティ上の脆弱性のために拡散します。それがあなたのOS用の最新のセキュリティアップデートをインストールすることが重要である理由です. ルートキット ルートキットは、検出するのが非常に困難で、ユーザー、OS、およびすべてのアンチウイルス/アンチマルウェアプログラムから自分自身を隠そうとするマルウェアです。このソフトウェアは、OSの脆弱性を悪用することや、管理者がコンピュータにアクセスすることによって、さまざまな方法でインストールされる可能性があります。. プログラムがインストールされた後、完全な管理者権限を持っている限り、プログラムは自動的に隠れて、将来検出されないように現在インストールされているOSとソフトウェアを変更します。ルートキットは、アンチウイルスを無効にしたり、OSカーネルにインストールしたりするために聞こえるものです。これにより、オペレーティングシステム全体を再インストールすることしかできない場合があります。. ルートキットにはペイロードが付いてくることもあります。これにより、ウイルスやキーロガーなどの他のプログラムを隠します。 OSを再インストールせずにルートキットを取り除くには、まず別のオペレーティングシステムを起動してからルートキットを削除するか、少なくとも重要なデータをコピーして削除する必要があります。. うまくいけば、この短い概要は、さまざまな用語が何を意味しているのか、そしてそれらが互いにどのように関連しているのかをよりよく理解できるようにします。あなたが私が逃したことを追加する何かがあるならば、コメントでそれを自由に投稿してください。楽しい!