破損したファイルは、適切なセキュリティ対策が施されている現代のコンピュータではあまり頻繁には発生しません。しかし彼らがそうするとき、それは悪夢になる可能性があります。破損したファイルの一般的な原因、それらを防止する方法、および発生したときにできることを見てみましょう。. ファイルが破損した理由? 通常、ファイルはディスクに書き込まれるときに破損します。これはさまざまな方法で発生する可能性がありますが、最も一般的なのは、ファイルの保存中または作成中にアプリでエラーが発生した場合です。ドキュメントを保存している間、オフィスアプリは間違った時にグリッチを被るかもしれません。アーカイブの作成中に圧縮アプリで問題が発生する可能性があります。バックアップを書き出すときに、バックアップアプリに問題がある可能性があります。あなたのブラウザ(または他のダウンロードアプリ)は、ダウンロードしたファイルをディスクに書き込むのに問題があるかもしれません。. 多くの場合、これらのアプリはエラーに気付き、何かがうまくいかなかったことをあなたに知らせて、あなたにもう一度試す機会を与えます。ただし、後でファイルを開こうとするまで、問題が発生したことに気付かないこともあります。. もちろん、ファイルが破損する可能性がある他の理由もあります. あなたがあなたのコンピュータをシャットダウンするとき、それはそれが適切に開いているすべてのファイルを閉じることになっています(またはあなたにそうする機会を与えます)。これが起こらないとき、たとえば電源を落としたり、コンピュータがクラッシュしたりした場合、ファイルを正しい方法で閉じることはできません。これはあなたの文書だけでなくオペレーティングシステムのファイルも含めて、現在開かれているファイルの破損を招く可能性があります。. ハードディスクに問題があると、ファイルが破損する可能性もあります。時には、ドライブ上の不良物理セクタの場合のように、あなたの破損したファイルははるかに大きな問題の一部である可能性があります。場合によっては、クロスリンクファイルやクラスタ損失のような小さなエラーがファイル破損の原因となる可能性があり、必ずしもハードディスクの故障を示すものではありません。. そして最後に、もちろん、マルウェアやウイルスも破損を引き起こす可能性がありますが、その場合は偶然より意図的です。. 破損したファイルから保護する方法 まず第一に、あなたが破損したファイルからあなた自身を保護するためにあなたがすることができるただ一つの最善のことはあなたがあなたのコンピュータを定期的にバックアップしていることを確認することです。また、クラウドストレージやその他のファイル同期オプションでは、作業を完了するのに十分ではない可能性があります。ローカルディスクに破損したファイルがあり、それがクラウドストレージと同期している場合、そのファイルの良いバックアップは実際にはありません。クラウドストレージに頼っている場合は、少なくとも以前のバージョンのファイルを呼び戻すことができることを確認してください(Dropboxのように)。. ファイル履歴(Windowsの場合)、Time Machine(macOSの場合)、またはBackblazeのような真のバックアップソリューションを使用することを常にお勧めします。これらすべてを使用すると、以前の複数のバージョンのファイルを復元できます。. 予防チェックリストの次のステップでは、コンピュータがウイルスやマルウェアから保護されていることを確認します。これには、優れたウイルス対策アプリを実行するだけでなく、閲覧やダウンロード時に常識を使用することも含まれます。. そして最後に、停電したときの突然のシャットダウンからコンピュータを保護するために、無停電電源装置(UPS)への投資を検討することをお勧めします。 UPSはバッテリバックアップとして機能し、電力損失に対するバッファを提供します。通常、数分から1時間、あるいはそれ以上の電力をコンピュータに供給できるため、コンピュータを正しくシャットダウンするための十分な時間が与えられます。良いUPSを持つことは、悪いシャットダウンから破損したファイルを防ぐのを助けることができるだけでなく、それらが引き起こすことができるハードウェア問題も同様に. ファイルが破損したときにできること? あなたが破損したファイルを持っているならば、あなたの最善の策はソースからそのファイルを再びつかむことを試みることです。それがあなたがそれを得た場所であるか、誰かにあなたにそれを再送させるならば、それをもう一度ダウンロードしなさい. システムファイルが破損した場合(予期しないシャットダウン、悪質なアップデート、マルウェアによる)、Windowsに組み込まれているシステムファイルチェッカーのようなものをいつでも試すことができます。システムをスキャンして破損したシステムファイルを探し、それらを元のファイルに置き換えます。. ただし、その前に、問題の原因を解決することをお勧めします。マルウェアが発生した場合は、まずそのマルウェアをコンピュータから削除したことを確認する必要があります。悪いアップデートが問題の原因であると思われる場合は、そのアップデートをロールバックできる可能性があります。. あなたの破損したファイルがあなたが作成した文書である場合、残念ながら、あなたの選択肢は限られています。いくつかのアプリケーション(Microsoft Officeに含まれているもののように)はあなたの文書の複数のバージョンを自動保存し、現在のバージョンが破損した場合にあなたが以前のバージョンを開くことを可能にします. あなたが以前のバージョンを開くの贅沢を持っていない場合は、ファイルを修復するか、少なくとも、そこからテキストを回復することができるかもしれません。繰り返しになりますが、Microsoft Officeアプリケーションには、失われた文書や破損した文書を回復するための組み込みツールがあります。他のプログラムと同様です。あなたが文書からテキストを回復することしかできないとしても、ファイルを再作成するときあなたは多くの時間を節約することができます. また、さまざまな種類の破損したファイルを回復できると主張するアプリも多数あります。いくつかは無料で、いくつかは有料ですが、真実は、ほとんどがうまく機能しないということです。そして私たちがテストしたものの中には、コンパニオンアプリや、さらに悪いことにはマルウェアで肥大化したものもありました。それを考えると、それらを使用しないことをお勧めします。.

すべての記事 - ページ 157

カラープロファイルは、カメラでキャプチャしてディスプレイに表示する色を定義します。使用する色を制御し、デバイス間の一貫性を保つのに役立ちます. 写真に関しては、色はかなり複雑な問題です。あなたの目はあなたのカメラが捉えることができるよりはるかに多くの色を見ることができるか、またはあなたのモニタ(あるいは一枚の印刷された紙)さえも表示することができます。これは、カメラが捉えてモニタが表示できる色のサブセットを定義するための何らかの方法が必要であることを意味します。 2つの色を統一する方法も必要です。カメラが捉える特定の赤の色合いは、モニタ上でも同じ赤の色合いに見えるはずです。これは色空間とカラープロファイルが入るところです. デジタルカラーの表現方法 基本的に無限の可能な色がありますが、カメラとモニターはそれらすべてを見分けることができません。代わりに、彼らはRGBカラーモデルを使用します。赤、緑、青の異なる値を組み合わせることで、任意の色を表現できます。したがって、RGBという名前です。. 上の画像では、さまざまな量の赤、緑、および青を組み合わせることで、紫、ターコイズ、淡い赤、および黄色がどのように作成されているかがわかります。専門的な用途以外では、ほとんどのRGBカラーは1チャンネルあたり8ビットのフォーマットで表示されます。これは、赤、緑、青の各チャンネルに256の可能な値(0から255)があり、合計16,777,216の可能な色を提供することを意味します。. RGBは唯一の色空間ではありませんが、デジタルアプリケーションに使用されるものです。あなたがハイエンドプリンターを持っているか、デザイナーと仕事をするなら、あなたは時折CMYK(シアン、マゼンタ、イエロー、キーライン)カラーモデルに遭遇するかもしれません。その色空間は基本的に同じように機能しますが、3色ではなく4色を組み合わせます。この記事の範囲を少し超えて深く掘り下げていますが、もっと詳しく知りたい場合は、画像チャンネルの紹介をご覧ください。. カラープロファイルとは? RGBカラーモデルでは、1670万色を表示(またはキャプチャ)できます。しかし問題は、どの1670万色を使うべきかということです。これはカラープロファイルが入るところです. モニターはまだ完全な視覚スペクトルを表示することからはかなり遠いです(現代のカメラはそれを捉えることができるということにずっと近いですが)。これは、私たちが表す1670万色でいくつかのトレードオフが必要になることを意味します。色のプロファイルが異なれば、含まれる色によって異なるトレードオフが決定されます。. sRGB sRGBは、遭遇する画像の99%が使用しているカラープロファイルです。ほとんどのモニタは、そのプロファイルの大部分を表示するように設計されています。これはWeb上で使用されている標準プロファイルでもあります。言い換えれば、あなたが特別な用途に慣れていない限り、sRGBはおそらくあなたが遭遇しようとしている唯一のカラープロファイルです。. この画像の三角形は、sRGBがカバーする可視スペクトルの一部を表しています. DCI-P3 DCI-P3カラープロファイルは、フィルム業界で何十年にもわたって使用されてきましたが、民生用製品にも採用され始めています。 DCI-P3はsRGBよりも広い色域(つまり、さまざまな色合いの色を表示できます)を持っています。 iPhone 7、8、およびXはすべてDCI-P3色域をサポートできる画面を持っています。それはまた多くのHDR 4K TVで使用されているプロファイルです。. 三角形はDCI-P3で覆われた可視スペクトルの部分を示しています. Adobe RGB Adobe RGBカラープロファイルは、sRGBよりも広い範囲の視覚スペクトルを表示するように設計されています。それは主にプロの写真家やビデオグラファーによって使用されます。ほとんどのハイエンドカメラはAdobe RGBをキャプチャできますが、非常に高価なモニタだけがその大部分を表示できます。. 三角形は、Adobe RGBでカバーされている可視スペクトルの部分を示しています. ProPhoto RGB...

新しいコンピュータについて話すときに「チップセット」という用語が多用されているのを聞いたことがあるかもしれませんが、チップセットとは何ですか。また、それはコンピュータのパフォーマンスにどのように影響しますか。? 一言で言えば、チップセットはマザーボードの通信センターや交通管制官のように振る舞い、そしてそれは最終的にどのコンポーネントがマザーボードと互換性があるかを決定します - CPU、RAM、ハードドライブ、そしてグラフィックカードを含みます。それはまたあなたの将来の拡張オプション、そしてもしあればあなたのシステムがオーバークロックされる可能性がある程度まで. これら3つの基準は、どのマザーボードを購入するかを検討する際に重要です。その理由について少しお話しましょう。. チップセットの簡単な歴史 アホイチップス1981年頃の古い学校のIBM PCマザーボード. コンピュータの昔の昔、PCのマザーボードはたくさんのディスクリート集積回路で構成されていました。これは一般的にマウス、キーボード、グラフィック、サウンドなどの各システムコンポーネントを制御するために別々のチップを必要としました。. ご想像のとおり、さまざまなチップをすべて散在させるのはかなり非効率的でした。. この問題に対処するために、コンピュータエンジニアはより良いシステムを考案する必要があり、これらの異種のチップをより少ないチップに統合し始めました. PCIバスの出現により、ブリッジという新しい設計が生まれました。チップの束の代わりに、マザーボードには ノースブリッジ そして サウスブリッジ, これは2つのチップで構成されており、非常に具体的な目的と目的があります。. ノースブリッジチップは、マザーボードの上部、つまり北部にあるため、そのようなものとして知られていました。このチップは直接CPUに接続され、システムの高速コンポーネントであるRAM(メモリコントローラ)、PCI Expressコントローラ、そして古いマザーボードの設計ではAGPコントローラの通信仲介役を務めました。これらのコンポーネントがCPUと通信したい場合は、まずノースブリッジを通過する必要がありました。. マザーボードの設計は時が経つにつれてますます効率的になりました. 一方、サウスブリッジはマザーボードの底部(南部)に向かっていました。サウスブリッジは、PCIバススロット(拡張カード用)、SATAおよびIDEコネクタ(ハードドライブ用)、USBポート、オンボードオーディオおよびネットワーキングなどの性能の低いコンポーネントの取り扱いを担当していました。. これらのコンポーネントがCPUと通信するためには、まずサウスブリッジを通過し、次にノースブリッジを通過し、そこからCPUへ移動しなければなりませんでした。. それは文字通りチップのセットだったので、これらのチップは「チップセット」として知られるようになりました. トータルインテグレーションをめざして しかし、古い伝統的なノースブリッジとサウスブリッジのチップセットの設計は明らかに改良することができ、着実に今日の「チップセット」に取って代わりました。. 代わりに、古いノースブリッジ/サウスブリッジアーキテクチャは、より近代的なシングルチップシステムに移行しました。メモリやグラフィックコントローラなどの多くのコンポーネントは、現在はCPUに統合されており、CPUによって直接処理されます。これらの優先度の高いコントローラ機能がCPUに移行したため、残りの任務は1つのサウスブリッジスタイルのチップにまとめられました。. IntelのX99チップセット回路図はあなたにその機能とシステムの可能性についての考えを与えます. たとえば、新しいIntelシステムにはPlatform Controller Hub(PCH)が組み込まれています。これは、実際にはマザーボード上のシングルチップであり、以前のサウスブリッジチップが処理していた役割を果たします。. PCHは、ダイレクトメディアインターフェイス(DMI)と呼ばれるものを介してCPUに接続されます。...

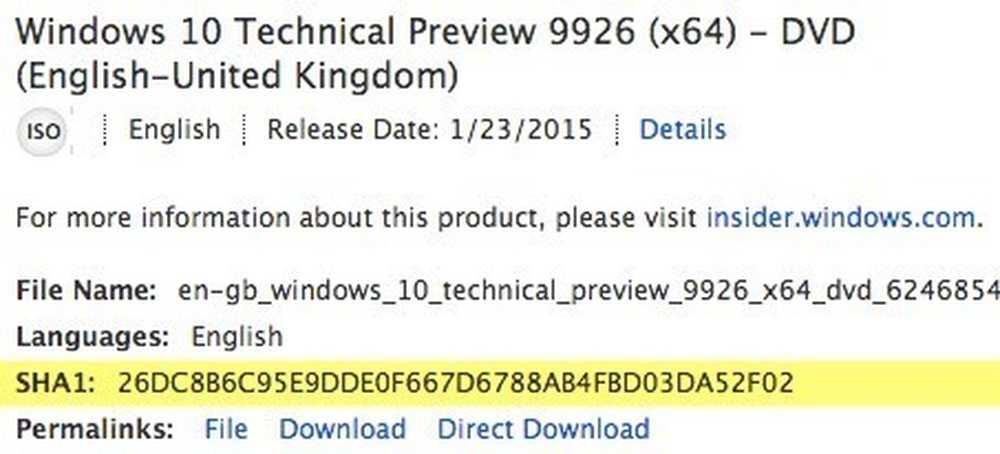

チェックサムは、データのエラーをチェックするために使用される一連の数字と文字です。元のファイルのチェックサムがわかっている場合は、チェックサムユーティリティを使用してコピーが同一であることを確認できます。. チェックサムの説明 チェックサムを作成するには、そのファイルをアルゴリズムで処理するプログラムを実行します。これに使用される一般的なアルゴリズムには、MD5、SHA-1、SHA-256、およびSHA-512があります。. このアルゴリズムは、入力を受け取り、固定長の文字列(数字と文字のシーケンス)を生成する暗号化ハッシュ関数を使用します。入力ファイルは、1 MBの小さなファイルでも4 GBの巨大なファイルでもかまいませんが、どちらの方法でも同じ長さのチェックサムになります。チェックサムは「ハッシュ」とも呼ばれます。 ファイルに小さな変更を加えると、見た目が大きく異なります。たとえば、ほぼ同じ2つの異なるテキストファイルを作成しましたが、一方には感嘆符があり、もう一方にはピリオドがあります。それらにWindows 10の組み込みチェックサムユーティリティを実行した後、私たちは非常に異なるチェックサムを見ました。基礎となるファイルの1文字の違いにより、非常に異なる外観のチェックサムが生成されます。. チェックサムが有用な場合 チェックサムを使用して、ファイルまたは他のデータを転送または保存中に発生したエラーについてチェックすることができます。たとえば、ネットワークの問題によりファイルが正しくダウンロードされなかった、またはハードドライブの問題によりディスク上のファイルが破損した可能性があります。. 元のファイルのチェックサムがわかっている場合は、それに対してチェックサムまたはハッシュユーティリティを実行できます。結果のチェックサムが一致すれば、持っているファイルは同一であることがわかります。. コンピュータはチェックサムスタイルの手法を使用して、バックグラウンドで問題のデータをチェックしますが、これを自分で行うこともできます。たとえば、Linuxディストリビューションはチェックサムを提供することが多いので、ディスクに書き込む前またはUSBドライブに入れる前に、Linux ISOが正しくダウンロードされたことを確認できます。チェックサムを使用して、アプリケーションからドキュメントやメディアまで、他の種類のファイルの整合性を検証することもできます。元のファイルのチェックサムを知っているだけです。. MD5、SHA-1、およびSHA-256の合計の違いは何ですか? チェックサムは、ファイルにエラーがないことを確認するのに便利な方法です。ダウンロードの問題やハードドライブの問題が原因でランダムなエラーが発生した場合、結果として生じるチェックサムは、たとえそれが単なる小さなエラーであっても異なるものになります。. ただし、これらの暗号化ハッシュ関数は完璧ではありません。セキュリティ研究者は、MD5およびSHA-1機能との「衝突」を発見しました。言い換えれば、彼らは同じMD5またはSHA-1ハッシュを生成するが異なる2つの異なるファイルを見つけました. これは偶然に起こる可能性は低いですが、攻撃者はこの手法を使って悪意のあるファイルを正規のファイルに偽装する可能性があります。そのため、ファイルが本物であることを確認するためにMD5またはSHA-1の合計に頼るべきではありません - 単に破損をチェックするために. SHA-256の衝突に関する報告はまだありません。そのため、アプリケーションはMD5の合計とSHA-1の合計ではなくSHA-256の合計を作成しています。 SHA-256は、より強力で安全なアルゴリズムです。. チェックサムアルゴリズムが異なれば、結果も異なります。ファイルは、異なるMD5、SHA-1、およびSHA-256チェックサムを持ちます。元のファイルのMD5合計だけを知っている場合は、コピーのMD5合計を計算して、それが一致するかどうかを確認する必要があります。. チェックサムの計算方法 あなたがオリジナルファイルのチェックサムを知っていて、あなたのPCでそれをチェックしたいならば、あなたはそうすることができます。 Windows、macOS、およびLinuxはすべてチェックサムを生成するための組み込みユーティリティを持っています。サードパーティのユーティリティは必要ありません。. Windowsでは、PowerShellの Get-FileHash コマンドはファイルのチェックサムを計算します。使用するには、まずPowerShellを開きます。 Windows 10の場合は、スタートボタンを右クリックして「Windows...

チェックサムとは何だろうか。特定のWebサイトからファイルをダウンロードすると、チェックサム、MD5チェックサム、SHA-1などと呼ばれる非常に長い数字と文字列が含まれていることにお気づきかもしれません。それはEXE、ISO、ZIPなどです。. チェックサムは、ファイルがあるストレージデバイスから別のストレージデバイスに転送された後にそのファイルの整合性を保証するために使用されます。これはインターネットを介しても、同じネットワーク上の2台のコンピュータ間でも可能です。どちらにしても、送信されたファイルがソースファイルとまったく同じであることを確認したい場合は、チェックサムを使用できます。. チェックサムはハッシュ関数を使用して計算され、通常ダウンロードと一緒にポストされます。ファイルの保全性を検証するために、ユーザーはチェックサム計算プログラムを使用してチェックサムを計算し、次にそれらが一致することを確認するために2つを比較します. チェックサムは、破損のない送信を保証するためだけでなく、ファイルが改ざんされていないことを確認するためにも使用されます。適切なチェックサムアルゴリズムが使用されている場合、ファイルを少し変更しても、まったく異なるチェックサム値が得られます。. 最も一般的なチェックサムはMD5とSHA-1ですが、どちらも脆弱性があることが判明しています。これは、悪意のある改ざんが、同じハッシュ値を持つ2つの異なるファイルにつながる可能性があることを意味します。これらのセキュリティ上の懸念から、新しいSHA-2は、現時点で攻撃が実証されていないため、最良の暗号ハッシュ関数と見なされています。. 上のスクリーンショットからわかるように、MicrosoftからダウンロードしようとしているISOファイルには、SHA1チェックサムが記載されています。ファイルをダウンロードしたら、チェックサム計算機を使用してファイルの整合性を確認します。. 約99.9%の時間、インターネットからファイルをダウンロードするときにチェックサムを気にする必要はありません。ただし、ウイルス対策やTorのようなプライバシーソフトウェアのように機密性の高いものをダウンロードする場合は、ハッカーがマルウェアに感染したバージョンの重要なソフトウェアを作成してシステムにフルアクセスできるため、チェックサムを検証することをお勧めします。. チェックサムを計算するためのさまざまなユーティリティがありますが、ここでは1つか2つだけ紹介します。良いものは複数のハッシュを作成し、ハッシュを検証することもできるからです。. MD5&SHAチェックサムユーティリティ それは私が無料版で必要なすべての機能を持っているのでMD5&SHA Checksum Utilityはチェックサムを扱うための私のお気に入りのユーティリティです。ダウンロードしたら、EXEファイルを実行してプログラムを開きます。. インターフェースは非常に簡単で使いやすいです。をクリックしてください ブラウズ あなたのファイルを選ぶボタンとハッシュは自動的にMD5、SHA-1、SHA-256とSHA-512のために計算されます. ご覧のとおり、MD5ハッシュが最も短く、SHA-512ハッシュは非常に長いです。ハッシュが長いほど、安全性が高くなります。. ハッシュを確認するには、それをコピーしてに貼り付けます。 ハッシュ 一番下のボックス。 [確認]をクリックすると、一致したかどうかを確認するために、生成された4つのハッシュと比較されます。. オンラインチェックサム計算機 自分のシステムにソフトウェアをダウンロードしたくない人のためには、オンラインチェックサム計算機がより良い選択でしょう。オンライン計算機にはもっと制限があります。大部分はファイルの最大アップロードサイズですが、小さいファイルの場合は問題なく動作します。. Defuseというサイトには、最大5MBまでのサイズのアップロード用の無料ファイルチェックサム計算機があります。それは非常に小さいので、あなたはそれよりも大きい何かのためにデスクトップアプリケーションか以下に言及される次のオンラインツールのどちらかを使う必要があるでしょう. 5 MBが小さすぎる場合は、OnlineMD 5を調べてください。これは、最大4 GBのサイズのファイルのチェックサムを生成できる別の無料サイトです。どうやら、実際のファイルをサーバーにアップロードせずにこれを実行します。それがどのように機能するかはわかりませんが、アルゴリズムをシステム上でローカルに実行してからブラウザに表示するだけのようです。余分なソフトウェアをダウンロードする必要がなく、また大きなファイルをアップロードして永遠に待つ必要がないため、非常に賢い方法です。. このサイトは、チェックサムを計算するだけでなく、チェックサムを検証できるため、非常に優れています。うまくいけば、あなたはチェックサムとは何か、そしてそれがどのように使用され計算されることができるかについてのより良い理解を得ました。安全なファイルを送信または受信している場合、チェックサムは両方の当事者がそれらのファイルの整合性を検証するための最良の方法です。質問がある場合は、コメントを投稿してください。楽しい!

あなたのブラウザはあなたが接続するすべてのウェブサイトにそのユーザエージェントを送ります。私たちは以前にあなたのブラウザのユーザーエージェントを変更することについて書いてきました - しかし、とにかく、ユーザーエージェントとは正確には何ですか。? ユーザエージェントは、Webサーバに対してブラウザとオペレーティングシステムを識別する「文字列」、つまりテキストの行です。これは簡単に思えますが、ユーザーエージェントは時間の経過とともに混乱してきました. 基礎 ブラウザがWebサイトに接続すると、HTTPヘッダーにUser-Agentフィールドが含まれます。ユーザーエージェントフィールドの内容はブラウザによって異なります。各ブラウザには、独自の独自のユーザーエージェントがあります。基本的には、ユーザーエージェントはブラウザが「こんにちは、私はWindows上のMozilla Firefoxです」または「こんにちは、私はiPhone上のSafariです」とWebサーバーに伝える方法です。. Webサーバーはこの情報を使用して、さまざまなWebページをさまざまなWebブラウザやさまざまなオペレーティングシステムに配信できます。たとえば、Webサイトでモバイルページをモバイルブラウザに送信したり、最新のページから最新のブラウザに送信したり、「ブラウザをアップグレードしてください」というメッセージをInternet Explorer 6に送信したりできます。. ユーザエージェントを調べる たとえば、Windows 7上のFirefoxのユーザーエージェントは次のとおりです。 Mozilla / 5.0(Windows NT 6.1; WOW64; rv:12.0)Gecko / 20100101 Firefox / 12.0 このユーザーエージェントはWebサーバーにかなりのことを伝えます:オペレーティングシステムはWindows 7(コードネームWindows NT 6.1)、それはWindowsの64ビットバージョン(WOW64)、そしてブラウザ自体はFirefox 12です。....

私たちは最近、欧州連合でクッキーや法律を追跡し、ウェブサイトに彼らの訪問者にクッキーの使用を説明することを強制することを聞いています。あなたがクッキーとは何か、そしてすべての騒ぎが何についてであるのか疑問に思っているならば、あなたは一人ではありません. クッキーはブラウザの重要な機能です。クッキーを無効にすると、ウェブサイトにログインできなくなります。クッキーには重要で良い使い方がありますが、もっと疑わしい使い方もあります。. ブラウザクッキーとは? クッキーは、ウェブサイトがあなたのコンピュータに保存する小さな断片です。クッキーには、ほんの少しのテキストしか含まれていません。テキストは、ユーザーID、セッションID、またはその他のテキストにすることができます。たとえば、Webページを構成可能にすることができます - Webページには、ページ上の特定の要素を非表示にする[非表示]リンクがあります。このページでは、Cookieを使ってこの設定をコンピューターに保存できます。あなたが将来そのページをロードするとき、そのページはクッキーを調べて自動的に要素を隠すことができます. あなたがあなたのクッキーをクリアすると、あなたはすべてのウェブサイトからログアウトされ、ウェブサイトはあなたがそれらで変更した設定を記憶しないでしょう. クッキーは非常に一般的です - あなたはたぶん今あなたのブラウザに何百あるいは何千もの記憶されているでしょう. クッキーのしくみ あなたのウェブブラウザはクッキーを保存し管理します。クッキーを保存しているウェブサイトのリストを見つけて、クッキー自体を見ることができます - 通常、クッキーの内容を見るのは面白くありませんが、ブラウザの設定で。コンピュータで複数のWebブラウザを使用している場合は、各ブラウザに独自のcookieセットがあります。. ウェブサイトは、自分のクッキーを見ることのみ許可されています - 例えば、How-To Geekにアクセスしたとき、他のウェブサイトからのクッキーを調べることはできません。これは悪意のあるウェブサイトがあなたのログインセッションを詮索して盗むのを防ぎます. クッキーの良い使い方 これまで見てきたように、クッキーには非常に重要な用途がいくつかあります。今日のWebなしではWebは成り立ちません. クッキーはあなたのログイン状態を保存します。それらがなければ、あなたはウェブサイトにログインすることができないでしょう。ウェブサイトはあなたのことを思い出して識別するためにクッキーを使います. クッキーはウェブサイト上の設定を保存します。あなたは設定を変更することができず、クッキーなしでページロードの間それらを持続させることができませんでした. クッキーにより、Webサイトはパーソナライズされたコンテンツを提供できます。たとえば、Amazonで買い物をしている場合は、ログインしていなくても、Amazonは閲覧した商品を覚えていて類似の商品を推薦できます。. クッキーの「悪い」使用 ただし、Cookieはより疑わしい目的にも使用できます。広告ネットワークとトラッキングネットワークでは、トラッキングCookieを使用してWeb上であなたを追跡します。広告ネットワークのスクリプトを使用しているWebサイトにアクセスすると、そのネットワークでブラウザにCookieが設定される可能性があります。同じネットワークからトラッキングスクリプトを使用する別のWebサイトにアクセスすると、広告ネットワークはあなたのクッキーの価値をチェックすることができます - それは同じ人が両方のWebサイトを訪問したことを知っています。このように、広告ネットワークはウェブ上であなたを追跡します. この情報は広告をターゲットにするために使用されます。たとえば、自動車保険を検索して後でニュースサイトにアクセスした場合、ニュースサイトに自動車保険の広告が表示されることがあります。広告は現在表示しているWebサイトに関連していない可能性がありますが、それらは以前に訪問したWebサイトに関連しています。広告ネットワークによっては、これを無効にできる場合があります。Google広告の[設定]ページでは、追跡したウェブサイトに基づいてGoogleが割り当てた広告カテゴリも表示されます。. トラッキングネットワークは他の目的にデータを使用することもできます。たとえば、集約された閲覧データを他の人に販売することができます。. ブラウザのクッキーを管理する...

ボットネットとは、リモートコントロールされたコンピュータ、つまり「ボット」で構成されたネットワークです。これらのコンピュータは、リモートコントロールを可能にするマルウェアに感染しています。一部のボットネットは、数十万、あるいは数百万のコンピュータで構成されています。. 「ボット」は「ロボット」の単なる一言です。ロボットと同様に、ソフトウェアボットも善または悪のどちらかです。 「ボット」という言葉は必ずしも悪いソフトウェアを意味するわけではありませんが、ほとんどの人はこの言葉を使用するときにマルウェアの種類を参照します。. ボットネットの説明 あなたのコンピュータがボットネットの一部である場合、それは一種のマルウェアに感染しています。ボットはリモートサーバーに連絡します - あるいは、近くの他のボットと連絡を取るだけで、ボットネットを制御しているユーザーからの指示を待ちます。これにより、攻撃者は悪意のある目的で多数のコンピュータを制御することができます。. ボットネット内のコンピュータは、財務情報を記録してリモートサーバーに送信するキーロガーなど、他の種類のマルウェアに感染している可能性もあります。コンピューターをボットネットの一部にしているのは、それが他の多くのコンピューターと一緒にリモートで制御されているということです。ボットネットの作成者は、後でボットネットをどう処理するかを決定し、追加の種類のマルウェアをダウンロードするようボットに指示し、さらにボットを連携させることさえできます。. 他のマルウェアに感染したのと同じ方法でボットに感染する可能性があります。たとえば、古いソフトウェアを実行する、非常に安全でないJavaブラウザプラグインを使用する、海賊版をダウンロードして実行するなどです。ソフトウェア. Image Credit:ウィキメディア・コモンズのTom-b ボットネットの目的 ボットネットを構築する悪意のある人々は、自分自身の目的にそれらを使用したくないかもしれません。代わりに、彼らはできるだけ多くのコンピュータに感染させ、それから他の人々にボットネットへのアクセスを借りたいと思うかもしれません。最近では、ほとんどのマルウェアは利益のために作られています. ボットネットはさまざまな目的に使用できます。ボットネットを使用すると、何十万もの異なるコンピュータが同時に動作することが可能になるため、Webサーバーに対してDDoS(Distributed Denial-of-Service)攻撃を仕掛けることができます。何十万ものコンピュータが同時にトラフィックでWebサイトを攻撃し、それを過負荷にし、それを実際に使用する必要がある人々にとっては不十分な性能を発揮するか、または到達不可能にするでしょう. ボットネットを使用してスパムメールを送信することもできます。電子メールの送信にはそれほど処理能力はかかりませんが、ある程度の処理能力が必要です。ボットネットを使用すれば、スパマーは正当なコンピューティングリソースにお金を払う必要はありません。ボットネットは「クリック詐欺」にも使用される可能性があります。バックグラウンドでWebサイトを読み込み、Webサイトの所有者への広告リンクをクリックすると、詐欺的な偽のクリックからお金を稼ぐことができます。ボットネットを使用してBitcoinsをマイニングすることもできます。これはその後、現金で売却することができます。確かに、ほとんどのコンピュータはBitcoinで利益を得ることができません。ビットコインで生成されるよりも電気のコストが高いからです。しかし、ボットネットの所有者は関係ありません。彼らの犠牲者は電気代を払って動けなくなり、彼らは利益のためにビットコインを売るでしょう. ボットネットは他のマルウェアを配布するためにも使用できます。ボットソフトウェアは本質的にトロイの木馬として機能し、侵入後に他の厄介なものをあなたのコンピュータにダウンロードします。キーロガー、アドウェア、さらにはCryptoLockerのような厄介なランサムウェアなど。ボットネットの作成者、またはボットネットへのアクセス権を借りる人がお金を稼ぐには、さまざまな方法があります。マルウェアの作成者が、自分たちが何をしているのかを見たときに、なぜ彼らがしていることをするのかを理解するのは簡単です。. ゼロアクセスボットネットについてのシマンテックの調査は、私たちに例を示しています。 Zerococessは、Bitcoinマイニングとクリック詐欺を通じてボットネットの所有者のためにお金を生み出す190万台のコンピューターで構成されている場合. ボットネットの管理方法 ボットネットはいくつかの異なる方法で制御できます。あるものは基本的なもので、たやすいものはありますが、他のものはよりトリッキーで、取りにくくなります. ボットネットを制御するための最も基本的な方法は、各ボットがリモートサーバーに接続することです。たとえば、各ボットが数時間ごとにhttp://example.com/botからファイルをダウンロードし、そのファイルが何をすべきかを伝えます。このようなサーバーは、一般的にコマンド&コントロールサーバーとして知られています。あるいは、ボットはどこかのサーバーでホストされているインターネットリレーチャット(IRC)チャンネルに接続し、指示を待つかもしれません。これらの方法を使用するボットネットは簡単に停止できます。ボットが接続しているWebサーバーを監視してから、それらのWebサーバーを停止します。ボットは作成者と通信できなくなります. 一部のボットネットは、分散型のピアツーピア方式で通信することがあります。ボットは近くの他のボットと通信し、近くの他のボットと通信します。ボットが指示を受け付ける場所は、誰にも特定できず、一箇所にはありません。これは、BitTorrentや他のピアツーピアネットワークプロトコルで使用されているDHTネットワークのように、他の分散ネットワークシステムと同様に機能します。偽のコマンドを発行することによって、またはボットを互いに分離することによって、ピアツーピアネットワークと戦うことが可能であり得る。. 最近、一部のボットネットがTorネットワーク経由で通信を開始しました。 Torは可能な限り匿名になるように設計された暗号化ネットワークであるため、Torネットワーク内の隠されたサービスに接続しているボットを攻撃するのは難しいでしょう。 NSAのようなインテリジェンスネットワークには、ちょっとしたコツがあるようですが、隠れたサービスが実際にどこにあるのかを知ることは理論的に不可能です。あなたは違法薬物で知られるオンラインショッピングサイト、シルクロードについて聞いたことがあるかもしれません。これはTorの隠しサービスとしてもホストされていたため、このサイトを停止するのは非常に困難でした。結局のところ、それは昔ながらの探偵の仕事が現場を動かしている人に警察を導いたように見えます - 言い換えれば、彼は滑ったのです。これらのスリップアップがなければ、警官はサーバーを見つけ出してそれを降ろす方法を持っていなかったでしょう. ボットネットは、犯罪者が自らの目的のために管理する、感染したコンピュータの単純にまとめられたグループです。そして、マルウェアに関しては、その目的は通常利益を上げることです。. イメージのクレジット:FlickrのMelinda...