二要素認証は重要ですが、面倒です。携帯電話からコードを入力する代わりに、重要なアカウントにアクセスするためにUSBキーを挿入するだけの場合はどうなりますか。? それがU2Fがすることです - それは物理的な認証トークンのための新しい標準です。現在のU2Fキーは小型のUSBデバイスです。ログインするには、アプリやテキストメッセージから提供された認証コードを入力する必要はありません。USBセキュリティキーを挿入してボタンを押すだけです。. この標準は形を取っているだけなので、現時点ではChrome、Firefox、およびOperaでしかサポートされていません。Google、Facebook、Dropbox、およびGitHubのすべてで、U2Fキーを使用してアカウントを保護できます。. Web認証APIのおかげで、すぐにこのタイプのUSBセキュリティキーを他の多くのWebサイトで使用できるようになります。これは、すべてのプラットフォームとブラウザで機能する標準の認証APIであり、USBキーと他の認証方法をサポートします。この新しいAPIはもともとFIDO 2.0として知られていました. 必要なもの 始めるには、いくつか必要なことがいくつかあります。 FIDO U2Fセキュリティキー:始めるためには物理認証トークンが必要です。 Googleの公式文書では、AmazonでFIDO U2Fセキュリティキーを検索して購入するようにユーザーに指示しています。他の企業がサインオンする前に、Googleと協力してU2Fを開発し、USBセキュリティキーを製造してきた歴史があります。 Yubico U2Fキーは18ドルで賢明です。 NFC経由でAndroidデバイスと一緒に使用する場合は、より高価なYubiKey NEOが必要です。時間. Google Chrome、Mozilla Firefox、またはOpera NFCを介してワイヤレスで認証できるU2Fキーがある場合、ChromeはWindows、Mac、Linux、Chrome OS、さらにはAndroid上で動作します。 Mozilla Firefoxには現在U2Fサポートが含まれていますが、デフォルトでは無効になっているため、現時点では隠しオプションを指定して有効にする必要があります。 (OperaはU2Fセキュリティキーもサポートしています。GoogleChromeをベースにしているからです。) セキュリティキーをサポートしていないプラットフォーム(たとえば、iPhoneのブラウザ、Windows PCのMicrosoft Edge、MacのSafariなど)からサインインしても、古い方法で認証できます。携帯に送信されたコード. NFCをサポートするキーを持っている場合は、サインイン時にAndroidデバイスの背面でそれをタップして認証を求められます。 AndroidだけがNFCハードウェアへのアクセスをアプリに提供するため、これはiPhoneでは機能しません。....

の仕方 - ページ 676

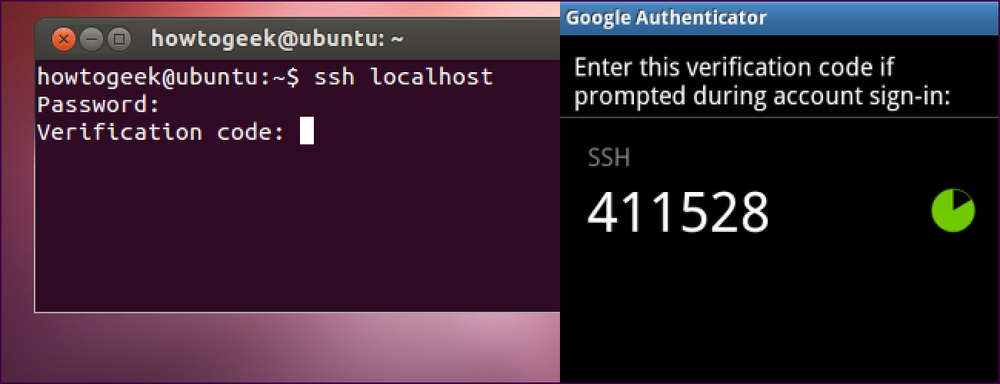

SSHサーバーを使いやすい2要素認証で保護したいですか? Googleでは、Google認証システムの時間ベースのワンタイムパスワード(TOTP)システムとSSHサーバーを統合するために必要なソフトウェアを提供しています。あなたが接続するときあなたはあなたの電話からコードを入力しなければならないでしょう. Google AuthenticatorはGoogleに「電話をかける」のではありません。すべての作業はSSHサーバーと電話で行われます。実際、Google Authenticatorは完全にオープンソースなので、そのソースコードを自分で調べることもできます。. Google認証システムをインストールする Google Authenticatorで多要素認証を実装するには、オープンソースのGoogle Authenticator PAMモジュールが必要です。 PAMは「プラガブル認証モジュール」を表します。これは、さまざまな形式の認証をLinuxシステムに簡単にプラグインする方法です。. Ubuntuのソフトウェアリポジトリには、Google Authenticator PAMモジュール用のインストールが簡単なパッケージが含まれています。 Linuxディストリビューションにこのパッケージが含まれていない場合は、Google CodeのGoogle Authenticatorダウンロードページからダウンロードして自分でコンパイルする必要があります。. パッケージをUbuntuにインストールするには、次のコマンドを実行します。 sudo apt-get libpam-google-authenticatorをインストールしてください。 (これは私達のシステムにPAMモジュールをインストールするだけです - 私達は手動でSSHログインのためにそれをアクティブにする必要があるでしょう。) 認証キーを作成する リモートでログインするユーザーとしてログインして、 Google認証システム そのユーザーの秘密鍵を作成するコマンド. コマンドにyと入力して、Google認証システムファイルを更新することを許可します。その後、同じ一時的なセキュリティトークンの使用を制限したり、トークンを使用できる期間を長くしたり、ブルートフォースクラッキングの試みを妨げるために許可されたアクセス試行を制限したりするための質問がいくつか表示されます。これらの選択はすべていくらかの使いやすさのためにいくらかのセキュリティを交換します. Google...

システムドライブからバックアップディスク、その間にあるものすべてを暗号化する簡単で強力な方法を探しているなら、VeraCryptはあなたがファイルをロックするのを手助けするオープンソースのツールです。始める方法を紹介しながら読んでください。. TrueCrypt / VeraCryptとは何か、そしてなぜそれを使うべきなのか? 他人に見られたくないファイルを保護するための最善の方法は暗号化です。暗号化は基本的に秘密鍵を使用してファイルを判読不能な文字に変換します - 秘密鍵を使用してファイルをロック解除しない限り. TrueCryptは、一般的なオープンソースのオンザフライ暗号化アプリケーションで、通常のドライブにあるファイルと同じように暗号化ファイルを扱うことができます。オンザフライ暗号化なしでは、暗号化されたファイルを積極的に扱うことは非常に苦痛であり、結果は通常、人々が単にファイルを暗号化しないか、復号化と暗号化の煩わしさのためそれら. TrueCryptは現在中止されていますが、プロジェクトは新しいチームVeraCryptのもとで継続されています。. VeraCryptのオンザフライシステムでは、暗号化されたコンテナ(あるいは完全に暗号化されたシステムドライブ)を作成することができます。コンテナ内のすべてのファイルは暗号化されており、VeraCryptを使って通常のドライブとしてマウントしてファイルを表示および編集できます。作業が終わったら、ボリュームをアンマウントするだけです。 VeraCryptはすべての面倒を見ます、一時的にRAMにファイルを保存して、それ自身の後を掃除して、そしてあなたのファイルが妥協されないままでいることを確実にします. VeraCryptは少なくとも一部のPCではドライブ全体を暗号化することもできますが、代わりにWindowsのビルトインBitlockerをお勧めします。 VeraCryptは、起動ドライブ全体を暗号化するのではなく、ファイルのグループ用に暗号化ボリュームを作成するのに理想的です。ビットロッカーはそのためのより良い選択です. TrueCryptの代わりにVeraCryptを使う理由? 技術的には、必要に応じて古いバージョンのTrueCryptを使用することができます。また、TrueCryptとVeraCryptのインターフェースはほぼ同じなので、このガイドに従うこともできます。 VeraCryptは、TrueCryptのコード監査で発生した小さな問題のいくつかを修正しました。それは、自身のコードの監査は言うまでもないです。 TrueCryptのベースが改良されたことで、TrueCryptよりも少し遅くなりましたが、Steve Gibsonのようなセキュリティ専門家の多くは、ジャンプするのに適した時期だと言っています。. あなたがTrueCryptの古いバージョンを使っているのであれば、切り替えることは信じられないほど緊急ではありません - それはまだかなり堅実です。しかし、VeraCryptは未来なので、新しい暗号化ボリュームを設定しているのなら、おそらくそれが進むべき道です。. VeraCryptのインストール方法 このチュートリアルでは、いくつかの簡単なことだけが必要です。 VeraCryptの無料コピー. コンピュータへの管理アクセス. それでおしまい! Windows、Linux、またはMac OS X用のVeraCryptを入手して、管理者権限のあるコンピュータにアクセスすることができます(限定された特権/ゲストアカウントではVeraCryptを実行できません)。このチュートリアルでは、Windows版のVeraCryptを使用し、それをWindows 10マシンにインストールします。....

ほとんどの人は今では仕事からのインスタントメッセージングを使うことが簡単に追跡されそして記録されることができると気づきます。あなたがどこにいてもSSHサーバにアクセスできるのであれば(私の家にいるのですが)あなたはあなたの家のSSHサーバを通してあなたのトラフィックの全てを転送するために速いSOCKSプロキシをセットアップできます。ネットワーク. このHowToはあなたがすでにSSHサーバを持っていてそれに接続する方法を知っていると仮定します。まず、Options \ Session Optionsメニューパネルに進み、SSH転送をクリックします。追加ボタンをクリックすると、ダイアログに次のように記入する必要があります。 接続には任意の名前を付けることができ、別のポートを自由に使用できます。あなたがする必要があるでしょう重要なことは、SOCKS 4または5のチェックボックスを使って動的転送をチェックすることです。. それでは、Gaim Tools \ Preferencesダイアログに行き、プロキシタイプSOCKS 5(または4)を選択します。 ホストフィールドにlocalhostを、ポートフィールドに7070(または以前に選択したもの)を使用します。 SecureCRTセッションを再起動してから、Gaimを再起動します。これでセキュアなSSHトンネルを介してログインしたはずです。. それをテストして、トンネルを通過していることを証明するには、SecureCRTセッションを切断します。あなたはすぐにGaimの切断されたダイアログを見るはずです.

確かに、多分あなたの両親は彼らのPCとの助けを必要としないし、あなたの子供はあなたよりも技術が得意です。しかし多くのオタクは、親戚のPCを担当することを要求されています。. あなたが他の誰かのPCに責任があるならば、これらの助言はあなたがそれをロックして、できるだけそれを安全にするのを助けるでしょう。これらのコツはビジネス用のPC用ではなく、あなたの個人的な生活の中であなたが責任を持っているかもしれないものだけです. 制限付きユーザーアカウントの設定 被害を最小限に抑えるために、コンピュータのユーザーに制限付きユーザーアカウント(または「標準」ユーザーアカウント)を与えます。制限付きユーザーアカウントでは、ユーザーは管理者パスワードを入力しないとソフトウェアのインストールやシステム設定の変更ができません。管理者パスワードを自分用に保持しておくことができるので、許可なくソフトウェアをインストールしたりシステム設定を変更したりできます。または、コンピュータのユーザーに管理者パスワードを与えて、安全なソフトウェアを実際にインストールする必要があるときにのみ使用するように指示することもできます。これは明らかに危険です。. 標準のユーザーアカウントでは、すべてのマルウェアからユーザーを保護することはできません。ユーザーは依然としてマルウェアをダウンロードして実行し、自分のユーザーアカウントに感染する可能性があります。ただし、マルウェアがシステム全体に感染することはできません。. リモートアクセスを有効にする 私たちの多くは、彼らのコンピュータが壊れたり、彼らに質問がある場合、親戚から電話を受けています。事前にリモートアクセスソフトウェアを設定すると、自分のPCからリモートでコンピュータのデスクトップにアクセスできるようになります。電話がかかってきたら、電話で何が起こっているのか理解する代わりに、PCのデスクトップをすぐに確認できます。このソフトウェアを使用して、時々PCにチェックインし、必要なメンテナンスを行うこともできます。. これにはTeamViewerをお勧めします。 TeamViewerで無人アクセスを設定すると、どこからでもPCにアクセスできるようになります。 TeamViewerは個人使用は無料です。. コンピュータを保護する コンピュータにセキュリティソフトウェアがインストールされていることを確認してください。 Windows 7を使用している場合は、アンチウイルスをインストールする必要があります。 Windows 8にはマイクロソフトのウイルス対策ソフトウェアがインストールされていますが、知識の少ないユーザーを保護するために、より高い検出率を持つ別のウイルス対策ソフトウェアをお勧めします。. コンピュータの他のソフトウェアも自動的にアップデートするように設定する必要があります。 Windows自体、すべてのWebブラウザ、特にブラウザプラグインに自動的に更新をインストールさせます。プログラムを自動的にアップデートする方法がある場合は、それをアップデートするように設定して、コンピュータに常に最新のソフトウェアがインストールされるようにします。. 脆弱なソフトウェアもアンインストールしてください。ほとんどの人はJavaを必要としないので、コンピュータをできるだけ保護するために安全でないJavaブラウザプラグインをアンインストールすることをお勧めします。. 保護者による制限を有効にする 年少の子供向けにコンピュータを設定している場合は、ペアレンタルコントロールも設定します。 Windows 8には、ファミリーセーフティと呼ばれるペアレンタルコントロールが組み込まれています。この機能を使用すると、Webサイトをフィルタリングしたり、コンピュータの時間を制限したり、特定のアプリやゲームへのアクセスを制限したり、コンピュータの使用状況に関する情報を表示したりできます。コンピュータから離れている場合でも、マイクロソフトのファミリーセーフティWebサイトからこれらの詳細をすべて表示したり微調整したりできます。. Windows 7では、Microsoftの無料のWindows Essentialsに含まれているFamily Safetyソフトウェアをインストールすることも、サードパーティのペアレンタルコントロールツールを使用することもできます。. 良いアドバイスを提供する コンピュータを完全にロックダウンするためにできることは何もありません。制限されたユーザーアカウントを持つユーザーであっても、そのユーザーアカウントに感染するマルウェアをダウンロードして実行する可能性があります。ウイルス対策ソフトウェアが完全に機能していても、ユーザーがフィッシング詐欺に遭遇し、クレジットカード情報、パスワード、その他の個人情報をインターネット経由で送信する可能性があります。. コンピュータを使用するための最良のセキュリティ対策をいくつか必ず確認してください。基本を知っていると、将来、フィッシング詐欺に遭ったり、誤ってマルウェアを実行したりするのを防ぐことができます。....

iOS 10で導入された顔認識やその他の優れた機能に加えて、写真アプリでは写真から特定のオブジェクト(木から動物、顔の表情まで)を検索できるようになりました。これがどのように機能するのかです。. iOS 10では、Photosアプリが検索可能なオブジェクトのデータベースに対して舞台裏で写真をスキャンし、それに応じて写真にラベルを付けます。あなたの写真アプリは、このスキャンが行われていることをあなたに教えてくれません、あなたがそれがあなたの写真に付けられているラベルを見ることをあなたに見せません。 iOS 10のベータ版がリリースされたときにこの問題を突き止めた開発者Kay Yinによると、写真のスキャン対象となるデータベースには4,400を超えるオブジェクトが含まれています。あなたが興味を持っているならば、あなたは思い出と表情に使われるカテゴリーと共に完全なリストをチェックすることができます。あるいは、「木」のような一般的なオブジェクト、または「オークの木」のようなさらに具体的なバリエーションを検索することで、自分で試してみることもできます。 写真内のオブジェクトを検索することは、他のものを検索することとほとんど同じです。フォトアプリを開き、「フォト」または「アルバム」タブに切り替えて「検索」ボタンをタップします。. 検索したいオブジェクトを入力してください。入力すると、Photosは結果に利用可能なカテゴリを追加します。あなたが欲しいカテゴリーを見たら、それをタップしてください… …そして検索結果を閲覧することができます. Photosでは、検索結果をアルバムとして保存したり、ブラウズしやすいように保存したりすることはできませんが、必要に応じて検索結果からアルバムを手動で作成することもできます。写真はあなたの最近の検索を保持します。もう一度[検索]ボタンをクリックすると、検索結果ページの下部にある[最近]リストに表示されます。. お望みなら、Siriを使ってオブジェクトを含む写真を検索することもできます。写真が見つかったら、SiriはすぐにPhotosアプリを開いて結果を表示します。. Siriは検索に関して少し気を悪くすることができます。 「検索」の代わりに「表示」という単語を使用してください。「検索」を使用すると、Siriが代わりにWebを検索します。写真のリストにないカテゴリを検索した場合、Siriはあなたのためにウェブも検索します。最後に、Photosが認識するカテゴリを検索してもそのカテゴリに一致する写真がない場合、SiriはPhotosアプリを開きますが、自分のすべての写真を表示するページが表示されます。.

きのこのバイオーム、遠隔地の村、砂漠に埋もれた寺院、アイススパイクの村:あなたが逃げるどんな珍しい構造やバイオームでも、あなたはもうあなたを避けることはできません。 Googleマップを使ってMinecraftの世界を検索する方法を紹介します。. AMIDSTを使用する理由? 新しいことを求めてあなたのMinecraftの世界をハイキングするのは楽しいことではありません。フルオンエクスプローラモードに入っているときは、ハイキング、ハイキング、そしてもう少しハイキングをするのは楽しいことです。あなたがゲームで特定のバイオームや機能を探しているとき(アイススパイクバイオームであなたのベースを構築したいようなとき)、それはすべてのハイキングが面倒になるときです。 Minecraftのベテランプレイヤーと話すと、特別なマップシードがない自然な状況下では、通常のゲームプレイ中にメサやアイススパイクのバイオームのような珍しいバイオームに出会ったことは一度もないことがわかります。. AMIDSTのおかげであなたはそのとらえどころのないMooshroom島を探してあなたのMinecraftの世界の周りにあなたの全体の休暇のハイキングを過ごす必要はありません。寺院と村が並ぶ砂漠の島を見つけたいですか?手で何年も検索するよりも、地図をスクロールするほうがずっと簡単です。さらに良いことには、このツールは一般的なチャンクデータをロードしますが、実際にはチャンクをレンダリングしないので(実際にゲームをプレイするときのように)非常に高速です。手首を軽く動かすだけで、複数のバイオームにわたって10,000ブロックを圧縮できます。. AMIDSTを使用することは、実際のインターネット地図ツールで期待されるのと同じ速度と使いやすさで、Googleマップを使用して世界中の地図ファイル全体をすばやくスクロールすることに似ています。探索のスリルが欲しいけれど、周りで最大のメサビオームを探しているのなら、徒歩で探索してみてください。. AMIDSTで地図を検索する あなたが派手なマッピングや3Dレンダリングに興味を持っていなくても、私たちはアドバンストMinecraftインターフェイスとデータ/構造追跡(AMIDST)を十分にお勧めできません。 Minecraftの兵器庫で最も便利なサードパーティ製ツールです。. Minecraftの楽しみの一部が探求している間、私たちは新鮮な地図をロードしてただ時々あなたが周りをさまようのが好きです。 しない 時間をかけて物を探したい。たとえば、村を見つけてそれを中世の要塞にすることが目的であれば、その村に出かけて仕事を始めるのがもっと楽しいことになります(最初に放浪することなく)。これがAMIDSTが登場するところです. AMIDSTのインストール インストールは、すべてのWindows、OS X、およびLinuxで本当に簡単です。このアプリは完全にスタンドアロンで、Windows用の.EXE、OS X用のzip形式の.APP、およびLinuxユーザー用の.JARとして提供されています。あなたはここでそれらのファイルのコピーをつかむことができます. 実行時にサポートファイルを作成することすらありません。あなたはそれを追跡し実行するために/ AMIDST /とラベルを付けたあなたの一般的なMinecraftコレクションのサブフォルダにそれを投げることができます。. すぐに適用することをお勧めする1つの調整(および実際のアプリケーションのどこにも記載されていない調整)は、同じディレクトリに“ history.txt”ファイルを作成することです。 AMIDSTがこのファイルを見れば、それはあなたが見るすべての地図の種のタイムスタンプ付きのログを生成するでしょう。アプリのシードジェネレータ機能で遊んでいるときにシードを書き留め忘れた場合、これは本当に便利な機能です。. AMIDSTを使う AMIDSTを最初に実行すると、プロファイルセレクタがポップアップ表示され、オペレーティングシステムのデフォルトのMinecraftディレクトリに基づいてMinecraftのバージョンを選択するように求められます。 Windowsユーザーは、Profile Selector機能が\%APPDATA%\を指していることがわかります。. Minecraftのディレクトリを移動した場合、またはまったく別のディレクトリを指定したい場合は、コマンドラインからAMIDSTを実行してスイッチ「-mcpath」を使用できます。. プロファイルセレクタは、あなたのすべてのプロファイルを次のように表示します。 プロファイル選択プロセスは...

あなたはAmazonからそんなに多くのものを注文します、それをすべて追跡するのは難しいです。あなたが以前に注文したものを見つけるためにあなたの歴史をさかのぼる必要があるならば、あなたはあなたが買ったアイテムのページとページをスクロールすることができます、しかしそれは面倒です。代わりに、注文検索履歴を使用してください。. AmazonのSubscribe and Saveで定期的に購入しないものを並べ替える必要がある場合は、注文履歴を検索すると便利です。あなたがスペックを調べるか、あなたのものについてのある詳細をチェックする必要があるときあなたがあなたが買った何かのための製品ページを見つけたいならば、それは同じく便利です. Amazonの注文履歴を検索するには、Web上でAmazonを開き、右上隅にある[注文]をクリックします。. 以前の注文のリストのすぐ上に、検索ボックスが表示されます。このボックスに検索語を入力して[検索注文]をクリックします。. 検索結果は検索ボックスの下のリストに表示されます。. それぞれの結果について、あなたは再び製品を購入するためのリンクを見つけ、レビューを書き、あなたの注文をアーカイブし、そしてそれが利用可能であれば製品のサポートを受けることさえできます。.